Sicherheitsstandards wie PCI DSS einhalten

Risikobasierte Sicherheitsstrategien umsetzen

Zugang von jedem Ort und jedem Gerät schützen

Einfachere Identifizierungs- und Zugangsverwaltung

Die wichtigsten Merkmale

Umfassende Authentisierungslösung

Access Authenticator wird über die Fortra-Web-Oberfläche Insite verwaltet. Die Authentisierungslösung ist ein leistungsstarkes Tool, über das eine auf die Bedürfnisse Ihres Unternehmens zugeschnittene Multi-Faktor-Authentisierung ganz einfach konfiguriert werden kann.

Hier können Sie Benutzer aus Active Directory importieren, Benutzer in das Self-Service-Portal einladen und MFA für einzelne Benutzer oder Gruppen aktivieren bzw. deaktivieren. Benutzer können auch deaktiviert werden, ohne sie aus der Datenbank zu entfernen.

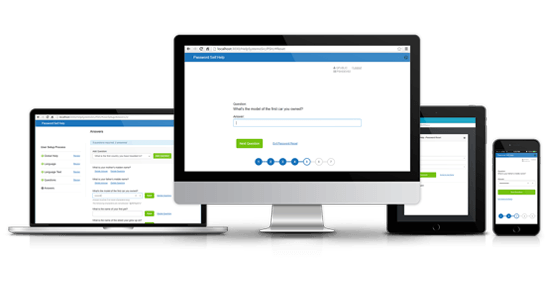

Intuitives Benutzerportal

Über das Self-Service-Portal können Benutzer den Registrierungsprozess für Access Authenticator durchführen. In diesem einfach zu verwendenden Portal pflegen die Benutzer auch ihre Authentisierungsdaten und können ihre Optionen aktualisieren.

In Übereinstimmung mit PCI-DSS-Regel 8.2.2, wonach Benutzer ihre Identität beweisen müssen, bevor sie Authentisierungsdaten ändern können, müssen die Benutzer zunächst ihren Benutzernamen und ihr Passwort bestätigen, bevor sie Änderungen an ihrem Konto vornehmen.

Über das Portal können Benutzer auch die mobile App aktivieren, die zusätzliche Authentisierungsmöglichkeiten bietet.

Mehrere Authentisierungsmöglichkeiten

Mit Access Authenticator können Administratoren aus mehreren verschiedenen Authentisierungsmethoden auswählen, um Benutzern die Anwendung zu erleichtern und gleichzeitig die Sicherheitsanforderungen des Unternehmens zu erfüllen. Dazu gehören:

- YubiKey-Integration

- Generierung von Einmal-Passwörtern

- Push-Benachrichtigungen

- Biometrischer Fingerabdruck-Scan

Lückenloser Audit-Trail

Authentisierungsversuche, Benutzerpflege (Benutzerregistierungen, Registrierungen der mobilen App, einmalige Passwortänderungen) und Benutzerinformationen (deaktivierte Benutzer, noch nicht registrierte Benutzer) können in Berichten und einem Audit-Trail nachverfolgt werden. Administratoren können alle Audit-Optionen aktivieren oder deaktivieren und bestimmen, wie lange Daten aufbewahrt werden sollen.

Zentralisierte Verwaltung

Die zentralisierte Verwaltung von Access Authenticator erleichtert den Einsatz der Software und minimiert die Belastung Ihrer IT-Abteilung. Der Authentisierungsmanager kann so konfiguriert werden, dass inaktive Benutzer ebenso wie Benutzer, bei denen Verdacht auf einen Hackerangriff besteht, automatisch deaktiviert werden. Administratoren können anstelle von Einzelpersonen auch ganze Benutzergruppen verwalten.

Kein individuelles Programmieren erforderlich

Access Authenticator unterstützt die IBM i-Plattform (AS/400, iSeries) und ihre einzigartigen Funktionen. Individuelles Programmieren wird überflüssig, was Effizienz und Sicherheit erhöht und gewährleistet, dass Ihre Multi-Faktor- Authentisierungslösung die Compliance-Anforderungen Ihres Unternehmens erfüllt.

Hochverfügbarkeit

Benutzer können sich rund um die Uhr ausweisen. Sollte der Authentisierungsmanager aus irgendeinem Grund – etwa wegen planmäßiger Wartungsarbeiten oder eines Hardware-Fehlers – nicht verfügbar sein, schaltet sich ein alternativer Authentisierungsmanager ein, um die Authentisierungsversuche der Benutzer abzuwickeln.

Sicherheitsstandards und -richtlinien einhalten

Multi-Faktor-Authentisierung zur Einhaltung von PCI DSS, HIPAA und anderen Vorschriften

Angesichts der wachsenden Sicherheitsbedrohungen verstärken Regierungen und Branchenverbände ihre Bemühungen zur Vermeidung von Datenschutzverletzungen. Passwörter allein sind dabei wirkungslos. Multi-Faktor-Authentisierung ist eine einfache Möglichkeit, um die Sicherheitsanfälligkeit von Passwörtern zu überwinden.

Indem Sie für den Zugriff auf geschäftskritische Daten und Anwendungen zwei oder mehr Berechtigungsnachweise fordern, senken Sie drastisch das Risiko der Preisgabe von tausenden vertraulichen Dokumenten durch ein einziges unsicheres Passwort.

Aus diesem Grund fordert PCI DSS die Multi-Faktor-Authentisierung. Während frühere Versionen dieses Datensicherheitsstandards die Multi-Faktor-Authentisierung im Fall von Fernzugriffen forderten, verlangt die neueste Version MFA auch für den lokalen Administratorzugriff auf die Karteninhaberdaten-Umgebung. Dies bedeutet, dass alle Administratoren, die auf solche Daten zugreifen, immer MFA benutzen müssen. Auch andere Standards fordern Zwei- bzw. Multi-Faktor-Authentisierung, so etwa Maßnahme 4.133 des IT-Grundschutz.

Access Authenticator wurde entwickelt, um Unternehmen aller Größen bei der Erfüllung ihrer Compliance-Anforderungen und der Verbesserung ihrer IT-Sicherheit zu unterstützen. Dank der Benutzerfreundlichkeit und der verschiedenen Authentisierungsoptionen von Access Authenticator können Benutzer MFA schnell und einfach in ihren Berufsalltag einbauen. Die zentralisierte Verwaltung ermöglicht IT-Abteilungen die effiziente Einführung von Access Authenticator für bestimmte Benutzergruppen oder sogar ganze Unternehmen.

Access Authenticator kann Ihnen auch bei der Erfüllung von Sicherheitsvorschriften helfen, die nicht explizit die Multi-Faktor-Authentisierung verlangen. So erwähnt etwa die US-amerikanische HIPAA-Vorschrift keine Multi-Faktor- oder auch nur Zwei-Faktor-Authentisierung, doch sie verlangt Zugangsverwaltung und -kontrolle. In vielen Fällen ist ein einziger Authentisierungsfaktor schlicht unzureichend, um die HIPAA-Standards zu erfüllen. Multi-Faktor-Authentisierung ist die einfachste und sicherste Möglichkeit der Zugangsverwaltung, besonders wenn Benutzer aus der Ferne oder von außerhalb eines vertrauenswürdigen Netzwerks auf geschützte Patientendaten zugreifen.

Die EU-Datenschutz-Grundverordnung (DSGVO) ist eine weitere Vorschrift zur IT-Sicherheit, die nicht explizit eine Multi-Faktor- oder Zwei-Faktor-Authentisierung verlangt. Sie schreibt jedoch vor, dass Unternehmen „ein dem Risiko angemessenes Schutzniveau gewährleisten“ müssen, und die Strafe für Nichteinhaltung kann bis zu 20 Millionen Euro oder vier Prozent des weltweiten Umsatzes betragen.

Die Einführung einer mehrstufigen Authentisierungslösung wie Access Authenticator ist eine einfache Möglichkeit, um die gesetzlichen Vorschriften zu erfüllen, das Risiko eines Datenlecks zu minimieren und Strafzahlungen zu vermeiden.

Sichere Benutzeridentifizierung leicht gemacht

Passwörter allein reichen nicht aus, um Ihre Systeme vor modernen Bedrohungen zu schützen, doch sie sind immer noch unabdingbar für die Identifizierungs- und Zugangsverwaltung. Die heutigen Best Practices in Sachen Benutzeridentifizierung verlangen nach einer sicheren Passwortrichtlinie in Verbindung mit Multi-Faktor-Authentisierung – doch dies muss keine Belastung Ihrer IT-Abteilung darstellen.

Unter IBM i (AS/400, System i) gibt es für eine einfache und dennoch sichere Zugangsverwaltung keine bessere Kombination als Access Authenticator und Password Self Help, das Self-Service-Tool zur Passwortzurücksetzung für IBM i-Benutzer.

Password Self Help erlaubt Administratoren, eine robuste Passwortrichtlinie mit Regeln für Passwortlänge, Wiederholung von Zeichen und Beachtung von Groß- und Kleinbuchstaben festzulegen, und stärkt so Ihre Systemsicherheit. Wenn ein Benutzer ein Passwort zurücksetzen muss, tut er dies selbst, indem er eine Reihe von Sicherheitsfragen zur Bestätigung seiner Identität beantwortet.

Der Endbenutzer ist also nicht auf den IT-Helpdesk angewiesen, was bedeutende Kosteneinsparungen erlaubt. Angesichts der Tatsache, dass Passwortzurücksetzungen etwa 50 % der Helpdesk-Anfragen ausmachen, bedeutet dies sowohl für die Endbenutzer als auch für die Helpdesk-Mitarbeiter einen unmittelbaren Produktivitätsgewinn. Password Self Help unterhält auch einen lückenlosen Audit-Trail aller Zurücksetzungsversuche.

Access Authenticator reduziert die Risiken, die durch unsichere Passwörter entstehen, während Password Self Help sicherstellt, dass die Passwörter der IBM i-Benutzer die Sicherheitsrichtlinien Ihres Unternehmens erfüllen. Zusammen schützen Access Authenticator und Password Self Help Ihre geschäftskritischen Daten auf einfache Weise, damit Ihre Benutzer sich auf ihre Kernaufgaben konzentrieren können, ohne sich um das Anmeldeverfahren sorgen zu müssen.