Le disposizioni di conformità quali HIPAA, SOX, MICS e PCI DSS, prevedono requisiti minimi per la sicurezza informatica. Se il tuo IBM i (System i®, iSeries®, AS/400®) non è adeguatamente configurato, i dati sensibili sono vulnerabili e tale vulnerabilità indica la presenza di impostazioni di sicurezza non conformi.

Il nostra valutazione strumento gratuito di verifica della conformità, Powertech Security Scan, permette di identificare e priorizzare tali vulnerabilità, affinché possano essere corrette, prima di un audit..

Il processo è semplice: Security Scan viene eseguita direttamente da un PC collegato alla rete, senza modificare le impostazioni del sistema. Uno dei nostri consulenti esperti in sicurezza, ti aiuterà a interpretare i risultati, che potrai poi stampare per riferimenti futuri. Inoltre, potrai eseguire di nuovo il Security Scan entro 7 giorni, per analizzare l’impatto delle modifiche alla configurazione.

Perché dovrei valutare la mia conformità?

Security Scan verifica i parametri di sicurezza comuni ed evidenzia le vulnerabilità che indicano problemi di conformità. Scoprirai anche quali provvedimenti potrai adottare per migliorare la sicurezza e il livello di conformità. Security Scan è:

- Sicuro: il programma non invasivo viene eseguito in pochi minuti e non lascia file sul sistema

- Riservata: solo tu vedi i risultati

- Approfondita: un consulente per la sicurezza ti aiuta a comprendere lo stato attuale della tua sicurezza IBM i.

- Chiara: capirai quali sono le aree protette e quali sono quelle a rischio che necessitano di un intervento

Scoprirai qual è lo stato attuale della sicurezza IBM i, se il tuo sistema è a rischio e come migliorare la conformità alle normative governative e ai requisiti di settore.

Security Scan Analizza le Aree Critiche Relative a Sicurezza e Conformità dell’IBM i

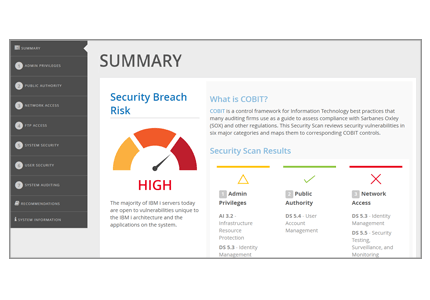

Riassunto Esecutivo

Il Riassunto esecutivo classifica le condizioni generali del sistema. Gli indicatori rosso, giallo e verde confrontano il sistema con le best practices, facendo riferimento al quadro normativo COBIT in vigore.

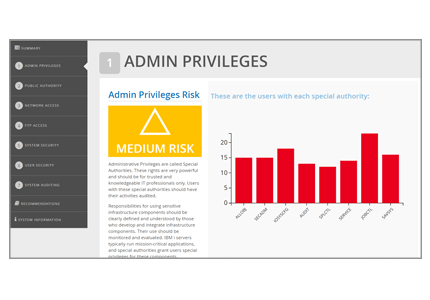

Privilegi da Amministratore

La sezione Privilegi da Amministratore esamina otto autorizzazioni speciali e le rispettive vulnerabilità.

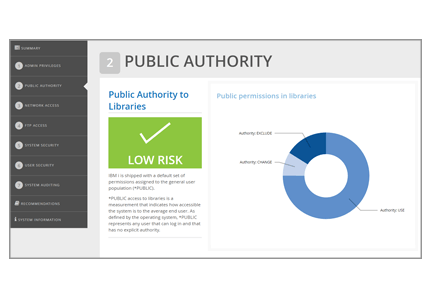

Public Authority

Il pubblico è costituito da tutti gli utenti con un profilo e una password. Questa sezione indica quanto il sistema è accessibile all’utente finale medio.

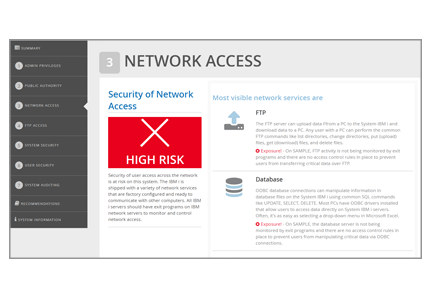

Accesso Degli Utenti ai Dati

La sezione Accesso degli utenti esamina l’accesso degli utenti ai dati di sistema attraverso servizi comuni di accesso alla rete quali FTP, ODBC e Remote Command.

Accesso FTP

La sezione Accesso FTP identifica vulnerabilità della sicurezza provocate dall’uso di FTP (file transfer protocol) per trasferire i file tra client e server su una rete.

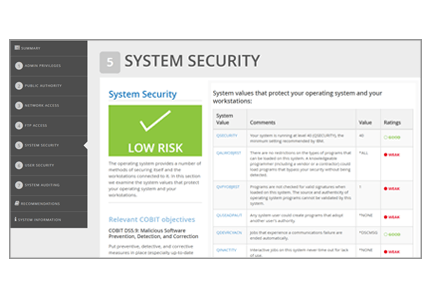

Sicurezza del Sistema

La sezione Sicurezza del sistema analizza i valori chiave del sistema che ne controllano le impostazioni.

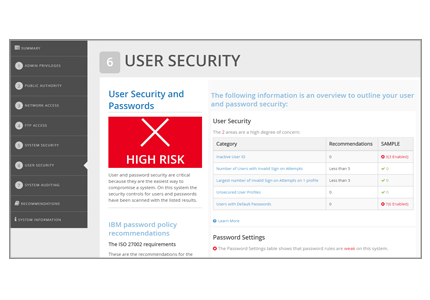

Sicurezza Degli Utenti

La sezione Sicurezza degli utenti esamina quanti profili utente non sono stati utilizzati negli ultimi 30 giorni e quanti hanno password predefinite. Inoltre analizza le impostazioni di base delle password.

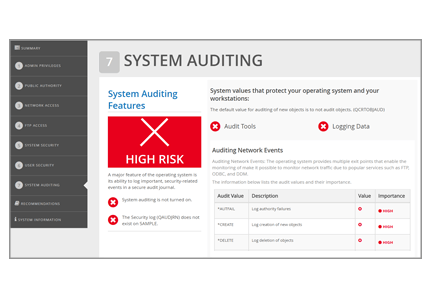

Auditing del Sistema

La sezione Auditing del sistema controlla se vengono utilizzate le capacità di auditing degli eventi IBM i e i tipi di eventi esaminati.

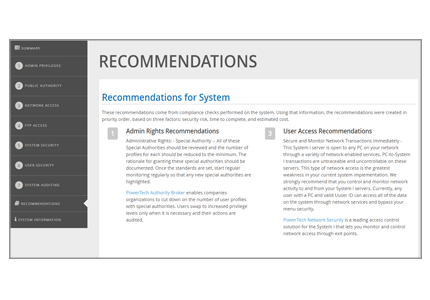

Consigli

La sezione Consigli presenta suggerimenti per porre rimedi in base ai controlli di sicurezza eseguiti sul sistema.

Cosa Ottengo Dopo Aver Eseguito una Security Scan?

I risultati dell’analisi vengono elaborati immediatamente e presentati per la revisione con un’applicazione interattiva di reporting, semplice e basata sul browser. Un consulente per la sicurezza Powertech ti potrà aiutare a interpretare i risultati, che potrai poi salvare e stampare per riferimenti futuri.

Security Scan non lascia nessun file sul tuo IBM i. L’applicazione Security Scan installa un programma per raccogliere i dati sulla sicurezza, ma questi file vengono rimossi al termine dell’analisi, oppure puoi rimuovere il programma manualmente con il comando DLTLICPGM. Inoltre nei sette giorni successivi al Security Scan, potrai effettuare modifiche alla configurazione ed eseguire di nuovo il Security Scan.