Compliance-Vorschriften wie HIPAA, SOX, PCI DSS oder der IT-Grundschutz legen Mindeststandards für die IT-Sicherheit fest. Wenn Ihr IBM i-System (i®, iSeries®, AS/400®) nicht ordnungsgemäß konfiguriert ist, sind sensible Daten nicht ausreichend geschützt – und diese Schwachstelle verhindert die Compliance.

Unser kostenloses Compliance-Assessment identifiziert mithilfe des kostenlosen Powertech Security Scan, ob Schwachstellen dieser Art vorliegen und wie kritisch sie sind. So können Sie eventuelle Probleme noch vor einem Audit beheben.

Der Vorgang ist einfach: Security Scan wird direkt auf einem mit dem Netzwerk verbundenen PC ausgeführt, ohne irgendwelche Systemeinstellungen zu verändern. Einer unserer Sicherheitsberater hilft Ihnen bei der Auswertung der Ergebnisse, die Sie zur Ablage auch ausdrucken können. Sie können Security Scan innerhalb einer Woche erneut ausführen, um zu sehen, ob Ihre Konfigurationsänderungen zum gewünschten Ergebnis geführt haben.

Warum sollte ich die Compliance meines Systems prüfen?

Security Scan untersucht die gängigen Sicherheitskennzahlen und meldet Anfälligkeiten, die auf Compliance-Probleme hinweisen. Sie erfahren auch, was Sie unternehmen können, um Ihren Sicherheits- und Compliance-Status zu verbessern. Security Scan ist:

- Sicher: Das Programm wird innerhalb weniger Minuten ausgeführt, nimmt keine Änderungen an Ihren Einstellungen vor und hinterlässt keine Dateien in Ihrem System.

- Vertraulich: Nur Sie selbst sehen die Ergebnisse.

- Gründlich: Ein Sicherheitsberater hilft Ihnen bei der Einschätzung Ihres aktuellen IBM i-Sicherheitsstatus.

- Unmissverständlich: Sie erhalten klare Angaben darüber, in welchen Bereichen Ihr System genügend gesichert ist und wo es Compliance-Probleme gibt.

Sie erfahren, wie es mit der Sicherheit ihres IBM i-Systems bestellt ist, ob Ihr System Risiken ausgesetzt ist und wie Sie die Einhaltung behördlicher und branchenüblicher Auflagen verbessern können.

Security Scan identifiziert kritische Bereiche der Sicherheit und Compliance bei IBM i

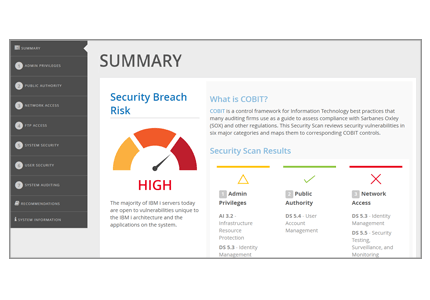

Zusammenfassung

Die Zusammenfassung klassifiziert den Gesamtzustand Ihres Systems. Rote, gelbe und grüne Indikatoren zeigen das Ergebnis des Abgleichs mit Best Practices an und verweisen auf das jeweils zutreffende COBIT-Framework.

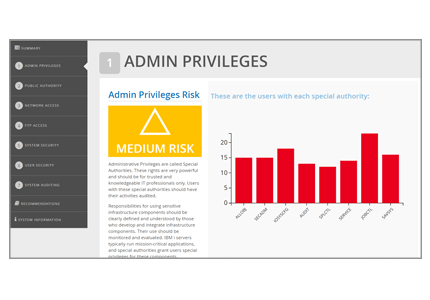

Administrationsrechte

Dieser Abschnitt prüft acht Sonderberechtigungen und damit verbundene Sicherheitsschwachstellen

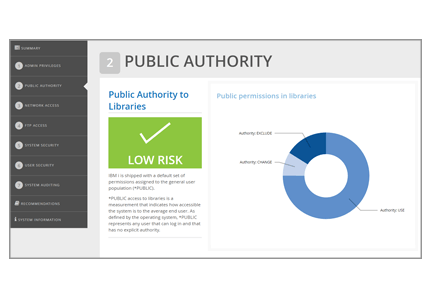

Öffentliche Autorität

Das Benutzerprofil *PUBLIC beinhaltet alle Benutzerprofile. Dieser Abschnitt gibt somit an, wie leicht zugänglich das System für den durchschnittlichen Endbenutzer ist.

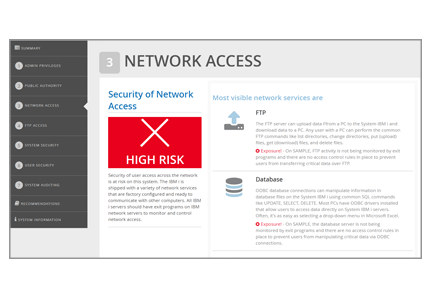

Benutzerzugriff auf Daten

Dieser Abschnitt befasst sich mit dem Zugriff von Benutzern auf Systemdaten über gängige Netzwerkzugangsdienste wie FTP, ODBC oder Remote Command.

FTP-Zugang

In diesem Abschnitt wird ermittelt, ob es aufgrund der Verwendung von FTP (File Transfer Protocol) zur Dateiübertragung zwischen Client und Server im Netzwerk zu Sicherheitsschwachstellen kommt.

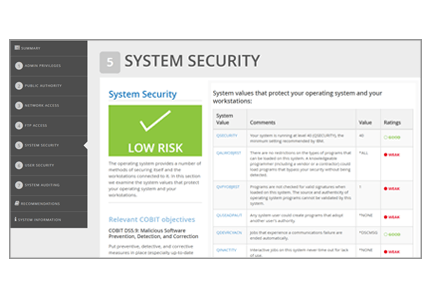

Systemsicherheit

Dieser Abschnitt untersucht die wichtigsten Systemwerte, die für die Systemsicherheit verantwortlich sind.

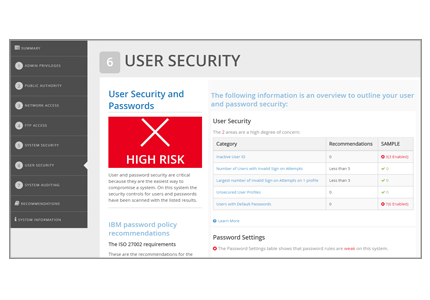

Benutzersicherheit

Dieser Abschnitt prüft, wie viele Benutzerprofile in den letzten 30 Tagen ungenutzt geblieben sind und bei wie vielen noch das vorgegebene Standardkennwort eingestellt ist. Außerdem werden einige grundlegende Kennworteinstellungen überprüft.

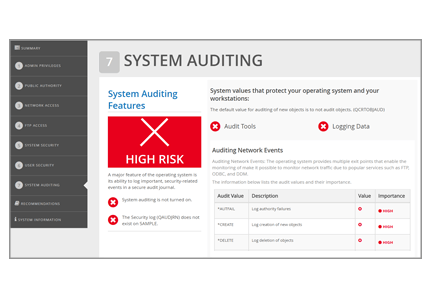

System-Audit

Dieser Abschnitt stellt fest, ob Sie die Event-Audit-Funktion von IBM i nutzen und welche Arten von Ereignissen dabei protokolliert werden.

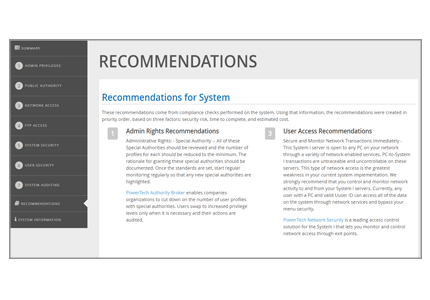

Empfehlungen

Hier erfahren Sie, welche Schritte wir Ihnen zur Behebung der festgestellten Sicherheitsprobleme empfehlen

Wie geht es nach dem Security Scan weiter?

Die Ergebnisse des Scans stehen sofort zur Verfügung und können in einem übersichtlichen, interaktiven Online-Bericht eingesehen werden. Ein Sicherheitsberater von Powertech hilft Ihnen bei der Auswertung der Ergebnisse. Sie können den Bericht für Ihre Unterlagen speichern oder ausdrucken.

Security Scan hinterlässt keine Dateien in Ihrem IBM i-System. Zur Erfassung der Sicherheitsdaten installiert die Anwendung zwar ein lizenziertes Programm, entfernt es aber nach Fertigstellung der Analyse. Mit dem Befehl DLTLICPGM können Sie es auch selbst entfernen. Sie haben nach dem Security Scan sieben Tage Zeit, die vorgeschlagenen Konfigurationsänderungen vorzunehmen und den Scan erneut auszuführen.