Las normativas de cumplimiento, como HIPAA, Sarbanes-Oxley (SOX), MICS y PCI DSS, establecen los requisitos mínimos de seguridad informática. Si su IBM i (System i®, iSeries® o AS/400®) no está configurado de manera adecuada, la información confidencial es vulnerable, y esa vulnerabilidad es un indicador de que su configuración de seguridad está fuera de cumplimiento.

Nuestra evaluación de cumplimiento gratuita utiliza el Free Security Scan de Powertech para identificar y priorizar esas vulnerabilidades, para que pueda corregirlas antes de una auditoría.

El proceso es muy sencillo: Security Scan se ejecuta directamente desde una PC conectada a la red, sin modificar ninguna configuración de sistema. Uno de nuestros especialistas en seguridad le ayudará a interpretar los resultados, que además puede imprimir para sus registros. Dentro de los siete días posteriores, puede volver a ejecutar el Security Scan para analizar el impacto de los cambios en la configuración.

¿Por qué debería evaluar mi cumplimiento?

Security Scan examina las métricas de seguridad más comunes y destaca las vulnerabilidades que indican problemas de cumplimiento. También le permitirá saber qué pasos seguir para mejorar su seguridad y su posición frente al cumplimiento. Security Scan es:

- Seguro: el programa no es invasivo, se ejecuta en minutos y no deja archivos en su sistema

- Confidencial: solo usted puede ver los resultados

- Integral: un especialista en seguridad lo ayudará a comprender el estado actual de la seguridad de su IBM i

- Claro: usted entenderá dónde es seguro su sistema y qué áreas presentan problemas de cumplimiento

Descubra cómo se encuentra actualmente la seguridad de su IBM i, si su sistema está en riesgo y cómo mejorar el cumplimiento de las regulaciones gubernamentales y los requisitos de la industria.

El Security Scan evalúa los aspectos críticos de seguridad y cumplimiento de IBM i

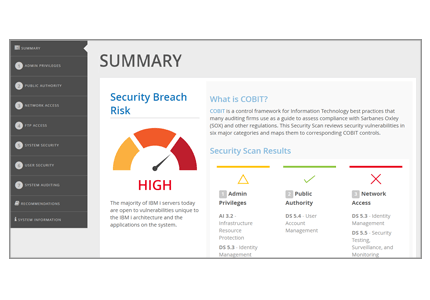

Resumen ejecutivo

Califica el estado general de su sistema. Los indicadores rojo, amarillo y verde comparan su sistema con las mejores prácticas, junto con las referencias del framework COBIT a las que se aplican.

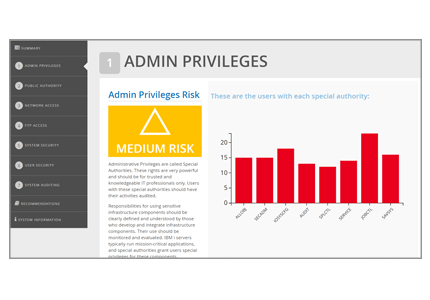

Derechos de administración

Revisa ocho permisos especiales y las vulnerabilidades de cada uno.

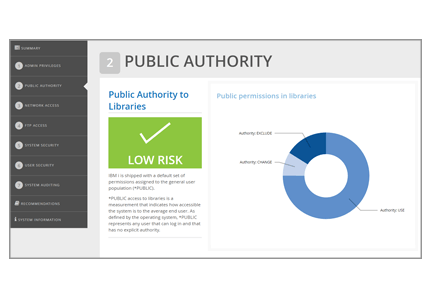

Permisos públicos

"Público" representa a cualquier usuario con un perfil y una contraseña. Esta sección indica qué tan accesible es el sistema para el usuario final promedio.

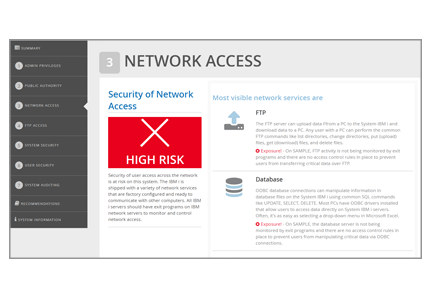

Acceso de usuarios a datos

Revisa el acceso de los usuarios a los datos del sistema a través de los servicios comunes de acceso a la red como FTP, ODBC y comando remoto.

Acceso al FTP

Identifica las vulnerabilidades de seguridad causadas por el uso del FTP para transferir archivos entre un cliente y un servidor en una red.

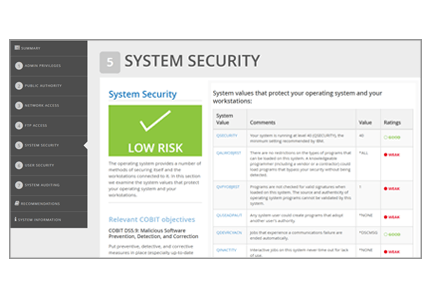

Seguridad del sistema

Examina los valores claves que controlan la configuración de seguridad en su sistema.

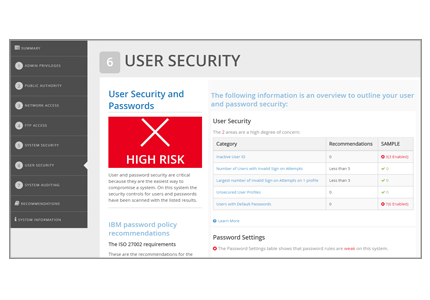

Seguridad de usuario

Revisa cuántos perfiles de usuario no han sido usados durante los últimos 30 días y cuántos tienen contraseñas predeterminadas, así como también revisa la configuración básica de las contraseñas.

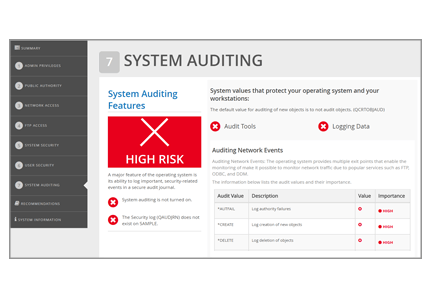

Auditoría del sistema

Verifica si está utilizando las capacidades de auditoría de eventos de IBM i, así como los tipos de eventos que son auditados.

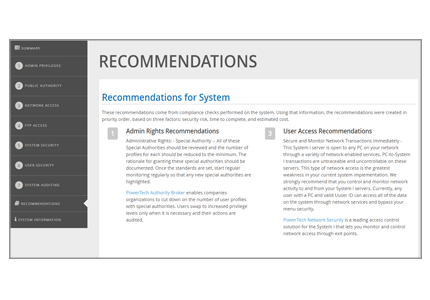

Recomendaciones

Ofrece sugerencias para corregir las verificaciones de seguridad llevadas a cabo en su sistema.

¿Qué obtengo luego de ejecutar un Security Scan?

La recopilación de los resultados de su escaneo son presentados en una aplicación de generación de reportes interactiva, basada en web y fácil de entender. Nuestros especialistas en seguridad de Powertech pueden ayudarlo a interpretar los resultados, que usted puede guardar o imprimir para su registro.

Security Scan no deja archivos en su IBM i. La aplicación instala un programa con licencia para recopilar sus datos de seguridad, pero los archivos son eliminados una vez completado el análisis. También puede eliminar el programa de forma manual mediante el comando DLTLICPGM. Después de realizar el Security Scan, tiene siete días para efectuar cambios en la configuración y volver a ejecutarlo para comprobar sus cambios.