Les mandats de conformité, comme HIPAA, SOX, MICS et PCI DSS, définissent les exigences minimales en matière de cybersécurité. Si votre système IBM i (System i®, iSeries®, AS/400®) n’est pas correctement configuré, vos données sensibles sont vulnérables. Cette vulnérabilité témoigne d'un paramétrage de sécurité non conforme.

Notre évaluation de conformité gratuite utilise la technologie PowerTech Security Scan pour identifier et prioriser ces vulnérabilités, afin de pouvoir les corriger avant un audit.

La démarche est simple : Security Scan est lancé directement depuis un PC relié au réseau, sans modifier aucun paramètre système. L’un de nos conseillers en sécurité vous aidera à interpréter les résultats, que vous pourrez imprimer pour archivage. Vous pourrez même relancer Security Scan dans les 7 jours qui suivent afin d’analyser l’impact des modifications apportées à la configuration.

Pourquoi évaluer la conformité de mon système ?

Security Scan examine les paramètres de sécurité courants et met en évidence les vulnérabilités qui indiquent des problèmes de conformité. Vous découvrirez également les mesures que vous pouvez prendre pour améliorer votre sécurité et votre situation de conformité. Security Scan est :

- Sûr : ce programme non intrusif s’exécute en quelques minutes et ne laisse aucun fichier dans votre système

- Confidentiel : personne d’autre que vous n’a accès aux résultats

- Complet : un conseiller en sécurité vous aide à appréhender l’état actuel de votre système IBM i en termes de sécurité

- Clair : vous saurez les domaines dans lesquels votre système est sécurisé ainsi que ceux qui posent des problèmes de conformité

Vous pourrez découvrir l’état actuel de sécurisation de votre système IBM i, savoir s’il est vulnérable, et identifier comment améliorer sa conformité avec les principales législations et normes industrielles.

Security Scan évalue les domaines critiques de sécurité des systèmes IBM i

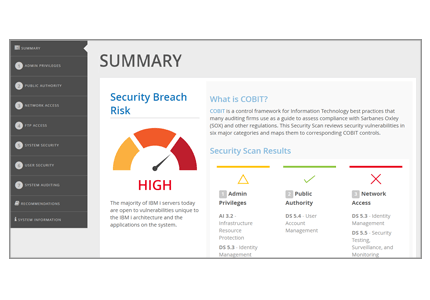

Synthèse

La synthèse indique l’état global de votre système. Les indicateurs rouge, orange et vert comparent votre système aux meilleures pratiques, et renvoient au référentiel COBIT auquel ils s’appliquent.

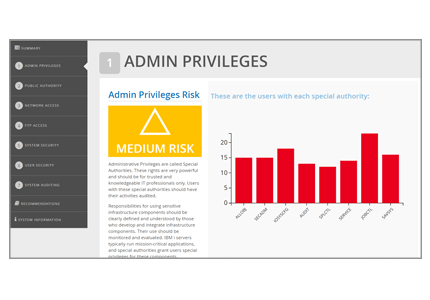

Droits D’administration

La section Droits d’administration passe en revue huit droits spéciaux et les vulnérabilités de chacune.

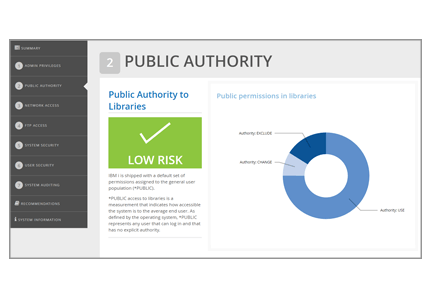

Droits *PUBLIC

Le terme « public » désigne tout utilisateur disposant d’un profil et d’un mot de passe. Cette section indique par conséquent l’accessibilité du système pour l’utilisateur moyen.

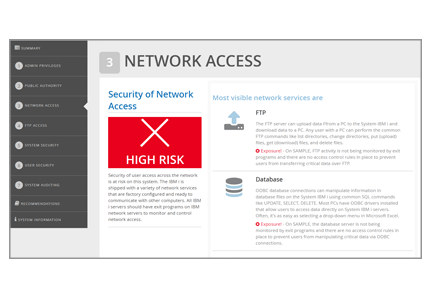

Accès des Utilisateurs aux Données

La section Accès utilisateurs passe en revue l’accès qu’ont les utilisateurs aux données du système par le biais des services d’accès réseau courants comme FTP, ODBC et la commande à distance.

Accès FTP

La section Accès FTP identifie les failles de sécurité résultant de l’utilisation du protocole FTP pour transférer des fichiers entre un client et un serveur sur un réseau.

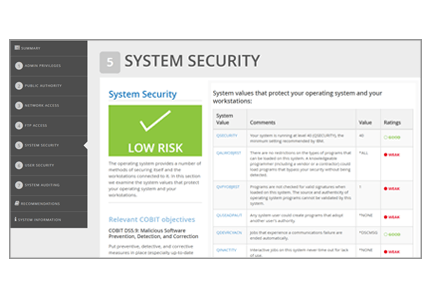

Sécurité Système

La section Sécurité système examine les valeurs clé qui régissent les paramètres de sécurité de votre système.

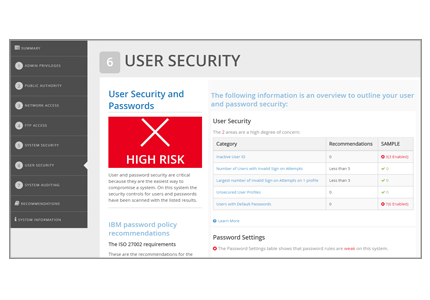

Sécurité Utilisateurs

La section Sécurité utilisateurs indique combien de profils utilisateurs sont inactifs depuis au moins 30 jours et combien ont conservé le mot de passe par défaut. En outre, il passe en revue les paramètres de base concernant les mots de passe.

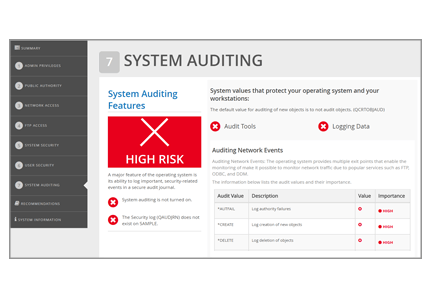

Audit Système

La section Audit système vérifie si vous utilisez les fonctionnalités d’audit des événements du système IBM i, et le cas échéant les types d’événements audités.

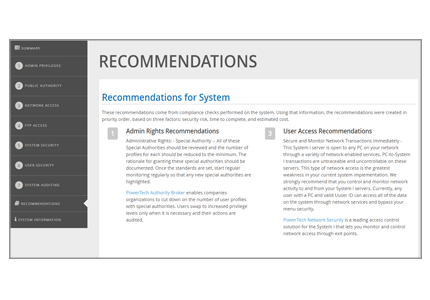

Recommandations

La section Recommandations contient des suggestions de correction basées sur les contrôles de sécurité effectués sur votre système.

Et après avoir exécuté Security Scan ?

Les résultats de votre vérification sont immédiatement compilés puis affichés par une application interactive de synthèse simple, de type navigateur. Un conseiller en sécurité de PowerTech peut vous aider à interpréter les résultats, que vous pourrez enregistrer ou imprimer pour archivage.

L’application Security Scan ne laisse aucun fichier dans votre système IBM i. Elle installe un programme sous licence pour collecter les données de sécurité, mais les fichiers sont effacés à la fin de l’analyse, ou vous pouvez supprimer manuellement le programme à l’aide de la commande DLTLICPGM. Après avoir exécuté Security Scan, vous disposez également de sept jours pour modifier votre configuration et relancer l’application pour tester vos modifications.