Maletines repletos de billetes, lingotes de reluciente oro o incluso joyas deslumbrantes constituían el botín preferido de antaño. Hoy en día, los datos son el tesoro más codiciado por los criminales. Y, en lugar de cajas fuertes enormes y robustos guardias de Seguridad, las organizaciones necesitan un buen software de Seguridad de Datos para proteger la información.

En el mundo digital, los candados con llave no sirven de mucho. A diferencia de los bienes materiales, los datos necesitan libertad de movimiento para compartirse con clientes, organizaciones y socios de Negocio. Para muchas organizaciones, esta necesidad inherente de mover los datos conlleva complejidades y vulnerabilidades en los procesos.

Continúe leyendo para conocer las etapas que conforman el ciclo de vida de la Seguridad de Datos, y descubra cómo encriptarlos y protegerlos de extremo a extremo.

¿Qué es el ciclo de vida de la Seguridad?

En términos generales, el ciclo de vida de la Seguridad es un plan que ayuda a los equipos de IT a determinar qué información y qué sistemas necesitan protegerse, y cómo fluye la información por la organización, desde que se crea u obtiene, hasta que se elimina.

¿Para qué sirve el ciclo de vida de la Seguridad de Datos?

En pocas palabras: para ganar visibilidad. De hecho, según un estudio reciente llevado a cabo por Fortra, los CISOs coinciden en que la visibilidad de la información constituye la mayor vulnerabilidad para la Ciberseguridad.

Saber con qué tipo de datos trabajamos, dónde residen y cómo se utilizan, es fundamental para mejorar la postura general de Seguridad, sobre todo teniendo en cuenta la enorme cantidad de datos que se generan día tras día en una organización.

El ciclo de vida de la Seguridad de Datos —conocido también como el ciclo de vida del dato— sirve de modelo para que las organizaciones identifiquen dónde se vuelve vulnerable la información y también las brechas de Seguridad que podrían provocar filtraciones.

Lectura relacionada: ¿Qué es la Seguridad de Datos?

¿Cuáles son las etapas del ciclo de vida de la Seguridad de Datos?

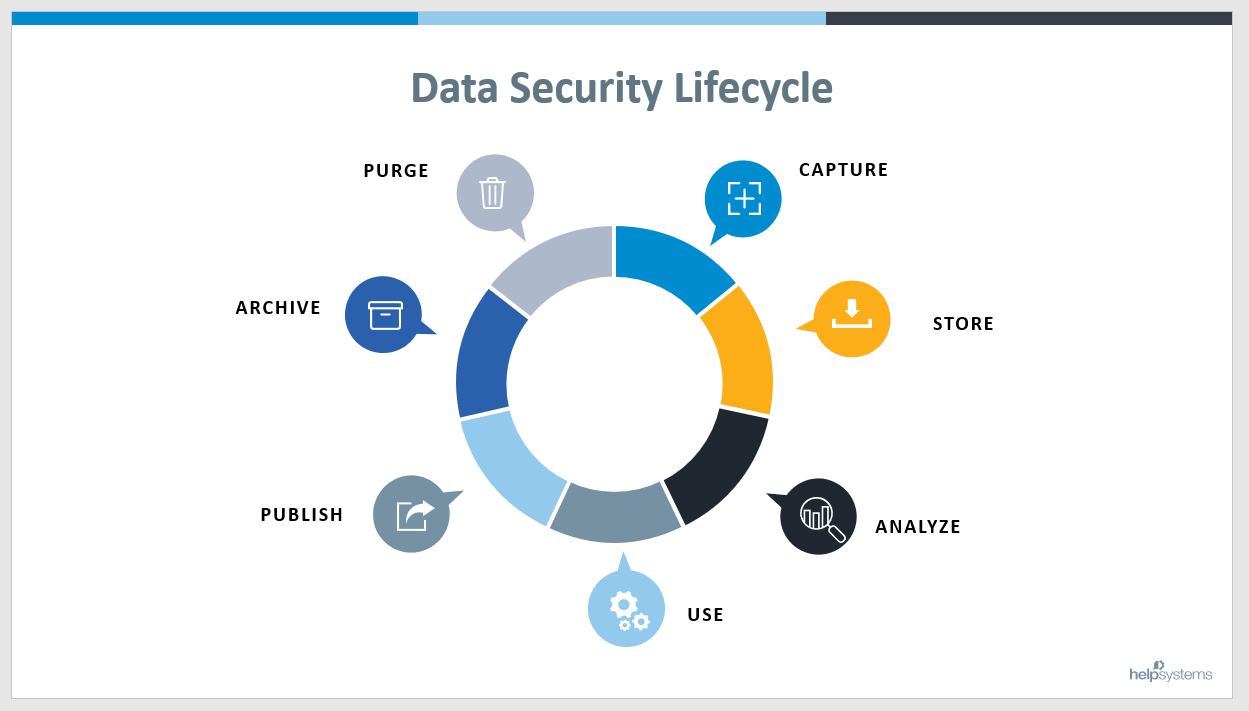

El ciclo de vida de la Seguridad de Datos se compone de siete etapas distintas:

- Captura*

- Almacenamiento*

- Análisis

- Utilización

- Publicación

- Archivo

- Depurarción

* Algunos diseños del ciclo de vida de la gestión de la información no incluyen las etapas de captura y almacenamiento, a pesar de que estas constituyen el punto de partida del ciclo que siguen los datos en una organización. Plantear una buena estrategia de Seguridad en estas etapas es fundamental para empezar con el pie derecho.

En tanto que ciclo, estas etapas se repiten, se superponen y retroceden. El «ciclo de vida» ilustra el proceso general, pero en realidad el flujo de los datos es más fluido, porque se procesan, se actualizan y se reclasifican. Tal vez en los procesos de su organización se salten etapas enteras o se repitan algunas varias veces antes de pasar a la siguiente.

Cómo abordar el ciclo de vida de la Seguridad de Datos en la Cloud

La computación Cloud tiene sus ventajas y desafíos. Aunque, por naturaleza, los datos están más expuestos en la Cloud —porque ya no se encuentran únicamente entre las cuatro paredes de su organización— existen potentes mecanismos de Seguridad para protegerlos. Estos suelen estar integrados en soluciones basadas en la Cloud y se actualizan constantemente.

Las etapas que intervienen en el ciclo de vida de la Seguridad de Datos son las mismas en la nube que on-premise. No obstante, la Cloud tal vez ofrezca más flexibilidad a la hora de reforzar la protección, ya que es más escalable que los equipos físicos que se encuentran en la sala de servidores.

Lectura relacionada: SFTP y la Cloud: cómo transferir datos de forma segura

Encriptación de extremo a extremo: proteger los datos en todas las etapas del ciclo de vida

1. Captura de datos

En esta etapa, también denominada obtención de datos o recopilación de datos, la información se introduce en los sistemas internos de una organización. Al tratarse de la primera etapa, hay que asegurarse de que se lleva a cabo correctamente para tener éxito en toda la estrategia. Para ello, conviene contar con un proceso ágil para la recopilación, aunque también es importante discriminar qué tipo de información se está recopilando y almacenando, y protegerse de los archivos maliciosos.

El correo electrónico está profundamente arraigado en nuestra vida personal y profesional. Sin embargo, es esa popularidad la que nos deja en manos de los hackers y phishers. Se estima que las pérdidas anuales por fraude atribuidas a los sofisticados ataques de phishing se elevan a 18.900 millones de dólares. Por ello, es importante asegurarse de que solo los correos legítimos —y los datos que contienen— consigan ingresar en la organización. Gracias a las herramientas de Seguridad de email, podrá detectar, proteger y disuadir las prácticas de phishing, de vulneración del correo electrónico de Negocio y otros ataques por correo electrónico avanzados.

Pero las amenazas no solo llegan por email. También pueden entrar en la organización por Internet o a través de las soluciones de software que los usuarios o los socios de Negocio utilizan. Las soluciones de protección contra amenazas pueden mitigar los riesgos que conlleva abrir los archivos que se reciben, así como el uso de la web, al realizar una inspección profunda para detectar amenazas de malware embebidas y sanitizarlas. Y todo ello sin interrumpir las operaciones de Negocio, gracias a la inspección y eliminación automatizada y en tiempo real del código malicioso.

Lectura relacionada: Las 10 principales amenazas para la Ciberseguridad en 2021

Conviene recordar que solo se debe recopilar información sensible en la medida en que esta sirva a los fines del Negocio. Esto ayuda a tener que gestionar menos información sensible y a cumplir con los requisitos de Privacidad de Datos y otras regulaciones.

2. Almacenamiento de datos

La mejor opción para almacenar los datos es un servicio de almacenamiento seguro —ya sea on-premise o en la Cloud— que disponga de niveles de acceso detallados para los usuarios.

Respecto al acceso, la práctica recomendada es empezar con los mínimos derechos posibles e ir ampliando la autorización en la medida necesaria, por ejemplo, para una finalidad concreta del Negocio o durante un plazo determinado. El nivel de acceso con permisos mínimos nos asegura que los empleados más indiscretos no puedan acceder accidentalmente a la información sensible o que, en caso de haber sido víctimas de un ataque de phishing, el hacker no tenga acceso a todos los datos.

3. Análisis de los datos

La premisa de la Seguridad de Datos es: ¿qué debe protegerse y por qué?

No todos los datos son iguales; algunos requieren un mayor nivel de protección que otros. En palabras de Steph Charbonneau, Director Senior de Estrategia de Producto y Seguridad de Datos de Fortra: "Primero tiene que saber de qué tipos de datos se trata. Una vez que lo sepa, puede empezar a centrarse en la información personal, privada y sensible que tanto preocupa a las entidades reguladoras, y en protegerla por el bien de los usuarios".

La cuestión fundamental para un Negocio es identificar y clasificar los datos. Esto puede hacerse manualmente, pero hay varias herramientas específicas. Las soluciones de Clasificación de Datos etiquetan y clasifican los datos para luego aplicar de forma automática los niveles de Seguridad establecidos previamente. El objetivo es garantizar un acceso adecuado y obtener el control sobre los datos.

Implementar una solución o un proceso de este tipo permitirá identificar y clasificar rápidamente la información más sensible y confidencial para diferenciarla de la información más trivial, que puede compartirse sin necesidad de aplicar capas más específicas de Seguridad.

4 & 5. Uso y publicación de los datos

El uso se refiere a utilizar y transferir los datos dentro de una organización, mientras que la publicación puede referirse tanto a compartir los datos con usuarios externos como hacerlos públicos, por ejemplo, publicando unas estadísticas en una presentación o en un informe. Estas dos formas de compartir datos entrañan riesgos similares: la transferencia en sí, las miradas indiscretas o compartir información sensible sin darnos cuenta.

Con una solución avanzada de Prevención de Pérdida de Datos (DLP) una organización se asegurará de que la información que desea compartir es adecuada para que la reciban terceros. Es muy fácil enviar un archivo que un compañero o socio de Negocio nos pide, pero ese archivo podría contener información sensible de la que no somos conscientes, como metadatos, o bien texto dentro de una imagen. La tecnología DLP puede enmascarar el texto sensible, incluso en las imágenes (escaneadas o no), así como limpiar los documentos eliminando los metadato (incuidos el control de cambios, la información sobre la autoría y mucho más).

Cuando se está seguro de haber identificado y clasificado correctamente los datos, y de que no contienen información potencialmente sensible, es el momento de transferir los archivos de forma segura. Uno de los métodos más eficaces de transferir archivos con seguridad es mediante la tecnología MFT (Transferencia Segura de Archivos). MFT protege los datos en el momento en que son más vulnerables, esto es, los encripta cuando están en tránsito. De esta forma, tendrá la Seguridad de que solo el destinatario original podrá acceder al archivo y que los datos no habrán sido alterados.

Lectura relacionada: Cómo refuerza MFT su suite de soluciones de Seguridad de Datos

6 & 7. Archivar y purgar los datos

De acuerdo con la mayoría de políticas de privacidad de datos —incluyendo RGPD e HIPAA—, los datos solo deben conservarse durante el tiempo estrictamente necesario. Aunque los datos antiguos ya no le resulten útiles a su organización, siguen suscitando interés entre los hackers.

Cuándo archivar y cuándo eliminar

Algunas industrias están obligadas a conservar los datos y tenerlos a mano durante cierto tiempo, independientemente de si los están usando o no. En estos casos, es importante instaurar procesos de archivado seguro, hacer un buen seguimiento y elaborar un plan para el momento de la eliminación. Con el archivado de los datos, los usuarios activos dejan de tener acceso a ellos, y los permisos pueden restringirse aún más a ciertos roles autorizados para limitar los riesgos.

Toda información conlleva un riesgo, por lo que, cuando ya no se necesita, conviene eliminarla. Cuantos menos datos tenga en su haber, menor será el riesgo para la Seguridad. Para ayudarlo a seguir los protocolos adecuados, NIST nos hace una serie de recomendaciones sobre cómo llevar a cabo la eliminación y destrucción de los datos en función del nivel de sensibilidad.

La Seguridad de sus Datos depende de la efectividad de sus procesos

Si bien el ciclo de vida de los datos resulta de ayuda para la gestión de IT, hay que recordar que la protección de la información depende de los procesos que se tengan implementados en la organización. Lo más conveniente es apostar por la protección integral de los datos añadiendo capas de Seguridad. Gracias a nuestra suite de soluciones de Seguridad de Datos podrá resolver las brechas de Seguridad que existan en su organización, mejorar los procesos actuales y, además, reforzar íntegramente su postura en materia de Seguridad de Datos.