Introducción

Dado que el pentesting abarca una gran variedad de evaluaciones, herramientas y servicios de Seguridad, no existe una fórmula establecida para la creación y el mantenimiento de una estrategia de pentesting. Para aquellos que deseen incorporar el pentesting de forma exitosa en su programa de Ciberseguridad, esto puede representar un desafío, sin tener un lugar dónde buscar una guía o ejemplo.

En general, la Ciberseguridad se ha vinculado a la reputación de una organización, y una filtración tiene muchas probabilidades de dañarla. Desafortunadamente, esto puede crear un entorno en el que las organizaciones se muestren reticentes a compartir cualquier aspecto de su proceso de Seguridad. Sin embargo, compartir y analizar conocimientos es una parte fundamental para definir las mejores prácticas y presentar un frente unido contra las amenazas. Con casi una década de experiencia especializada, Fortra’s Core Security desarrolló una encuesta de pentesting con el fin de obtener más información sobre cómo usan los profesionales de la Ciberseguridad esta herramienta, obtener detalles sobre las estrategias de pentesting y los recursos necesarios para implementar un programa exitoso de pentesting.

Ahora, en su cuarto año, esta encuesta continúa haciendo un seguimiento los cambios, las tendencias, los desafíos y las áreas de mejora año tras año. Los datos recopilados proporcionan una visibilidad completa del rol de pentesting, lo que ayuda a determinar cómo deben evolucionar estos servicios, herramientas y habilidades. Este año, seguimos observando ligeros cambios en el papel que juega el pentesting en el panorama de la Ciberseguridad e identificamos cómo las tendencias más amplias, como la economía global, pueden influir en su papel.

Los resultados de esta encuesta global, que verá con detalle en este estudio, aportan datos interesantes sobre los tests de penetración, como por ejemplo:

- Principales preocupaciones de Seguridad: ransomware, phishing y errores de configuración

- Frecuencia de los tests y remediación

- Preocupaciones sobre el Cumplimiento normativo

- Pentesting en distintos entornos

- Desafíos de los equipos internos de pentesting

- Uso y selección de equipos externos

- Selección de herramientas de pentesting

- Integración de pentesting con otras herramientas de evaluación de la Seguridad

Mostraremos una comparación con los resultados de la encuesta 2022, presentaremos nueva información de valor para profesionales de Ciberseguridad y analizaremos la evolución general y los avances en el campo del pentesting.

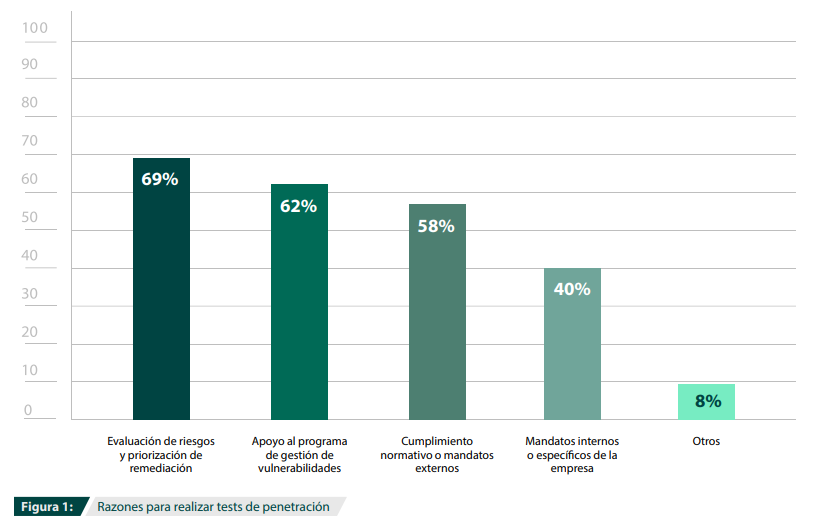

Razones para realizar tests de penetración

Las organizaciones realizan pruebas de penetración por múltiples razones: un 69% informa que lo hace para la evaluación de riesgos y la priorización de remediación, el 62% como apoyo a su programa de gestión de vulnerabilidades, el 58% indica que las hacen para Cumplimiento y mandatos externos, y el 40% por mandatos internos o específicos de la empresa (Figura 1).

La evaluación de riesgos y la priorización de remediación son prácticas fundamentales de la Seguridad ofensiva que ayudan a identificar los puntos débiles de la Seguridad en un entorno de IT y a determinar cuáles tienen el mayor potencial de ser atacados. Esto proporciona orientación a las organizaciones sobre dónde asignar recursos para la mitigación. Aquellos encuestados que solo usaron tests de penetración para la evaluación de riesgos y la priorización de remediación puede que confíen en un enfoque de Seguridad más ad hoc.

Sin embargo, la evaluación de riesgos es un componente clave de cualquier programa de gestión de vulnerabilidades, que es una estrategia establecida para identificar, clasificar, priorizar y remediar los puntos débiles en un entorno de IT. Aunque un test de penetración siempre aportará información útil, las organizaciones pueden lograr más con un programa formalizado, en el que sus herramientas trabajen en conjunto para ofrecer la máxima cobertura e impacto.

Los mandatos externos e internos también están relacionados entre sí, ya que ambos establecen estándares de Ciberseguridad a los que las organizaciones deben adherirse. La diferencia clave es que los mandatos externos son establecidos por organismos regulatorios, agencias gubernamentales o alguna otra entidad, mientras que los mandatos internos son específicos de la empresa. Debido a que los mandatos externos son exigibles por ley y pueden imponer multas u otras consecuencias, por lo general se les da prioridad por sobre los mandatos internos, como parecen sugerir los datos de la encuesta. Sin embargo, vale la pena tener mandatos internos, ya que se crean teniendo en cuenta las necesidades específicas de la organización y, a menudo, van más allá de la base de la Ciberseguridad establecida por las regulaciones externas.

¿Por qué su organización realiza tests de penetración?

Preocupaciones comunes sobre la Seguridad

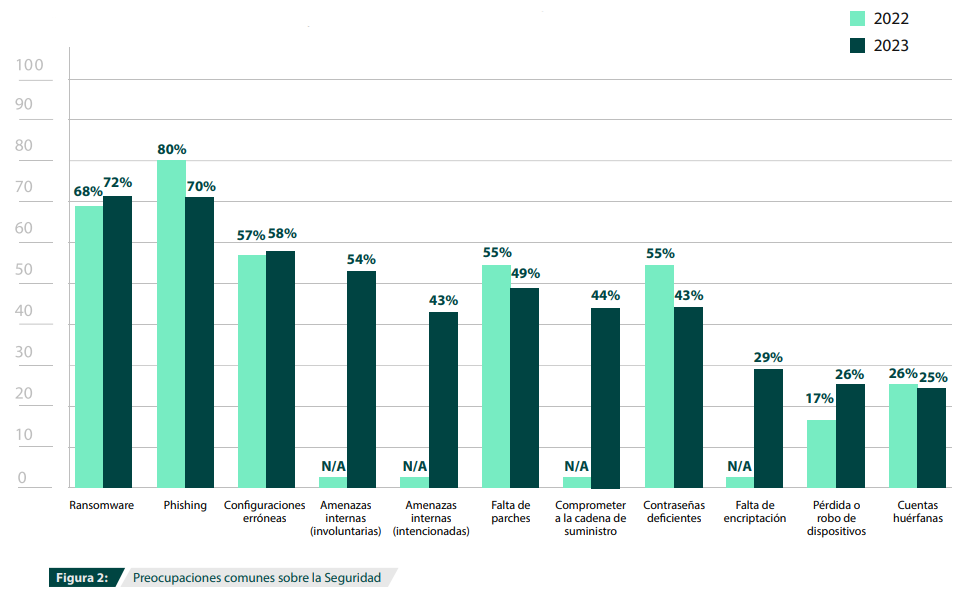

El ransomware (72%), el phishing (70%) y las configuraciones incorrectas (58%) siguen siendo las principales preocupaciones de Seguridad (Figura 2) según los encuestados. Según el Estudio de investigaciones de filtraciones de datos de 2022 de Verizon, hubo un aumento del 13% en las filtraciones de ransomware, lo que representa el 25% de todas las filtraciones. Con el ransomware en una trayectoria ascendente aparentemente interminable, no sorprende que sea la preocupación más común de este año. El ransomware también está estrechamente relacionado con el phishing, y los correos electrónicos de phishing son el método de entrega principal de cargas de ransomware.

Además, las amenazas internas involuntarias (54%) fueron la cuarta preocupación (Figura 2). Esta es una categoría importante de amenazas ya que consiste en aquellas acciones de los empleados, contratistas o proveedores externos que de forma accidental se convierten en incidentes de Seguridad. En esta categoría se incluyen: configuraciones incorrectas, incumplimiento de las políticas de Seguridad (es decir, contraseñas seguras, ignorar actualizaciones de software, etc.) o incluso la pérdida de la tarjeta de identificación de empleado.

Aunque forman parte de la categoría más amplia de amenazas internas involuntarias, las configuraciones incorrectas preocuparon un poco más a los encuestados. Esto puede deberse a que están muy generalizados actualmente. A medida que las infraestructuras de IT continúan aumentando su complejidad, existe un potencial mucho mayor de errores y descuidos en la configuración de hardware, software o de red. Desafortunadamente, las configuraciones incorrectas abren la puerta a los atacantes; ya que fueron responsables del 14% de todas las filtraciones en 2022.

Los ataques a la cadena de suministro (44%), en los que un actor malintencionado compromete a un socio o proveedor externo para realizar ataques contra los clientes de dicho proveedor, también pueden ocurrir como resultado de amenazas internas involuntarias. Esta estrategia es cada vez más conocida entre los atacantes. De hecho, el estudio de Verizon indicó que el 61% de los incidentes de intrusión en el sistema fueron ataques a la cadena de suministro. Como era de esperar, el ransomware se usa a menudo en los ataques a la cadena de suministro, lo que hace que la preocupación en torno a él esté aún más justificada.

Todas estas preocupaciones tienen un elemento en común: la amenaza ineludible que los empleados representan, sin darse cuenta, para las organizaciones.

¿Qué riesgos comunes de Seguridad o puntos de entrada le preocupan más?

Desafíos generales de los tests de penetración

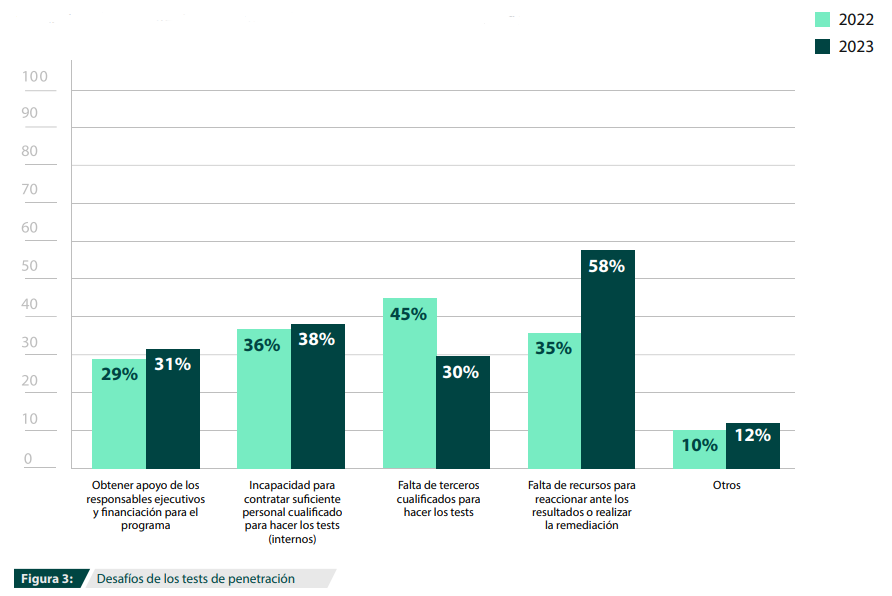

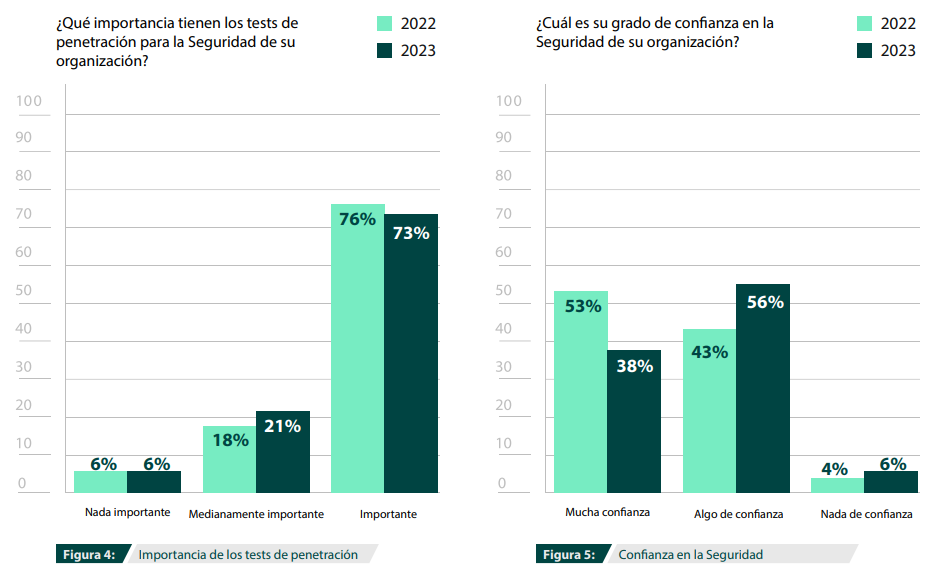

Se sigue reconociendo el valor de los tests de penetración: el 94% de los encuestados señaló que, como mínimo, son herramientas medianamente importantes para su Seguridad (Figura 4).

Si bien la opinión sobre la importancia de los tests de penetración se mantuvo estable, hubo algunos cambios en los desafíos que ellos presentan. En primer lugar, los problemas para conseguir un tercero calificado se reducen notablemente, un 15% menos que en 2022 (Figura 3). El pentesting es un mercado en rápido crecimiento, con investigaciones que predicen un crecimiento del mercado de 2,6 mil millones de dólares para 2030. Esto significa que existen más ofertas de servicios de terceros para elegir cada año. Sin embargo, tal crecimiento hace que valga la pena extremar las precauciones al elegir un proveedor de servicios, ya que la calidad variará mucho. Muchos proveedores proporcionan pruebas básicas y de rutina que se realizan con una herramienta de pentesting y lo ofrecen como un servicio personalizado. Es crítico encontrar un socio con expertos que puedan adaptar sus pruebas a las necesidades y objetivos de la organización, e incluso proporcionar asesoramiento sobre las diferentes opciones de pruebas.

También hubo un aumento preocupante en la falta de recursos a la hora de reaccionar ante los resultados de un test de penetración, un 23% más que el año pasado (Figura 3). Si bien los tests de penetración son un medio efectivo para determinar la calidad de la Seguridad de una organización y señalar qué puntos débiles la ponen en mayor riesgo, la única forma de mejorar la postura de Seguridad es continuar con acciones que cierren esas brechas de Seguridad, como parches, reconfiguración o implementación de nuevas políticas. Los tests de penetración no deben verse como una casilla para marcar, sino más bien como un mapa que debe seguirse. Igualmente importante es repetir los tests de penetración después del proceso de remediación para validar que las correcciones se implementaron correctamente.

Por último, si bien la reducción del 15% en la confianza en la postura de Seguridad (Figura 3) puede parecer preocupante a primera vista, en realidad es mejor pecar de precavido cuando se trata de Ciberseguridad. El exceso de confianza a menudo se traduce en estancamiento y rigidez, sin sentir la necesidad de reevaluar si todo parece estar bien. Sin embargo, la Ciberseguridad requiere evaluación y flexibilidad constantes, reajustes y cambios a medida que los atacantes encuentran nuevas técnicas, tácticas y vulnerabilidades. Esta caída del 15% podría reflejar que la realidad del panorama de amenazas actual se está asentando.

¿A qué desafíos se enfrenta su organización con su programa de pentesting?

Cumplimiento normativo y tests de penetración

Las normativas como HIPAA, PCI DSS, SOX, GDPR o CMMC obligan a proteger correctamente los datos altamente sensibles, como los números de las tarjetas de crédito, los números de la seguridad social y otros datos de identificación personal. Los tests de penetración no solo permiten evaluar la Seguridad de una organización, sino que también pueden ayudar a verificar el Cumplimiento y demostrar a los auditores u otras autoridades la implantación y el correcto funcionamiento de las medidas de Seguridad obligatorias.

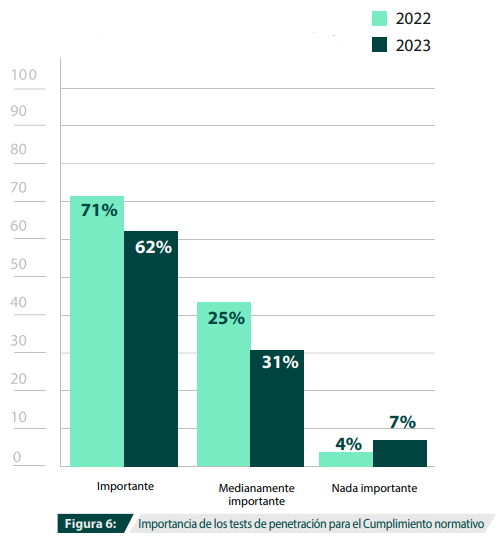

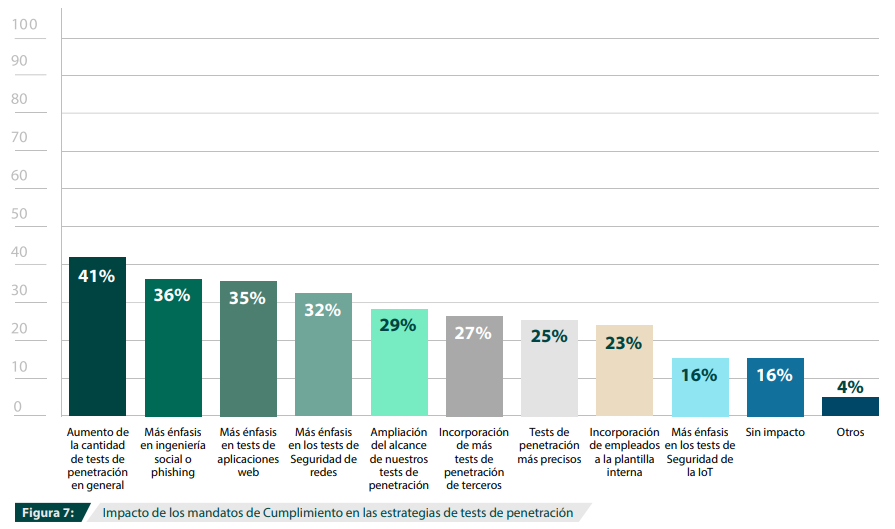

Aunque hubo una disminución con respecto al año pasado, los tests de penetración seguían siendo medianamente importantes para las iniciativas de Cumplimiento para el 93% de los encuestados (Figura 6). Curiosamente, con un aumento en la cantidad de leyes y regulaciones de Seguridad y protección de datos, las necesidades de tests de penetración en torno al Cumplimiento parecen estar en constante crecimiento. El 41% de los encuestados aumentó el número de tests de penetración en general como respuesta a estos mandatos (Figura 7).

Las iniciativas de Cumplimiento tampoco muestran signos de desaceleración. La Comisión Europea está revisando el RGPD en 2023 para optimizar las instancias transfronterizas de aplicación de la protección de datos. No solo las regulaciones existentes se actualizan continuamente para incorporar nuevas medidas, sino que también están surgiendo nuevas leyes y regulaciones. Por ejemplo, en 2022, casi todos los estados de EE. UU. presentaron proyectos de ley de Ciberseguridad. Adicionalmente, la Estrategia Nacional de Ciberseguridad 2023 incluye una propuesta para ampliar los requisitos para todos los operadores de infraestructura crítica. Según Gartner, las tres cuartas partes de la población mundial estarán sujetas a regulaciones de privacidad en 2023.

Mientras que algunos tuvieron que aumentar la cantidad de tests de penetración en respuesta a las iniciativas de Cumplimiento, otros tuvieron que cambiar sus estrategias de alguna u otra manera, ya fuera ampliando el alcance de sus pruebas (29%), agregando más personal interno (23%), o poniendo más énfasis en cierto tipo de tests, como aplicación web (35%) o ingeniería social (36%) (Figura 7). Solo el 16% de los encuestados informó que no hubo impacto en sus estrategias de pentesting como resultado de las necesidades de Cumplimiento, lo que indica la influencia que el Cumplimiento sigue teniendo en los enfoques de los tests de penetración.

¿Qué importancia tienen los tests de penetración en las iniciativas de Cumplimiento normativo?

¿Cómo ha afectado el aumento de las regulaciónes o mandatos de Cumplimiento a su estrategia de pentesting o prioridades?

Phishing

El Anti-Phishing Working Group observó un récord de 1 270 883 ataques de phishing en total solo en el tercer trimestre de 2022, no sorprende que el phishing sea una de las principales preocupaciones de Seguridad de los encuestados (70%) (Figura 2).

Dado que el phishing es una de las tácticas de ataque más antiguas, ¿cómo se ha mantenido tan dominante? Básicamente, es el elemento humano del phishing lo que lo ha mantenido notablemente efectivo. Se reciben tantos mensajes y correos electrónicos que es fácil despistarse y hacer clic en algún enlace mientras se está pensando en otra cosa. Otros confían demasiado en los filtros de spam, aunque que los atacantes se han vuelto expertos en evadirlos. Las técnicas de spear phishing también han mejorado, todo es aparentemente tan personalizado y tan auténtico que incluso se podría engañar a un profesional de Ciberseguridad.

Aunque los ataques de phishing persistirán, una de las mejores defensas es mantener a la gente alerta. Ejecutar ejercicios regulares de simulación de phishing puede servir como una iniciativa regular para mantener a los usuarios en alerta y formarlos para que sean más precavidos.

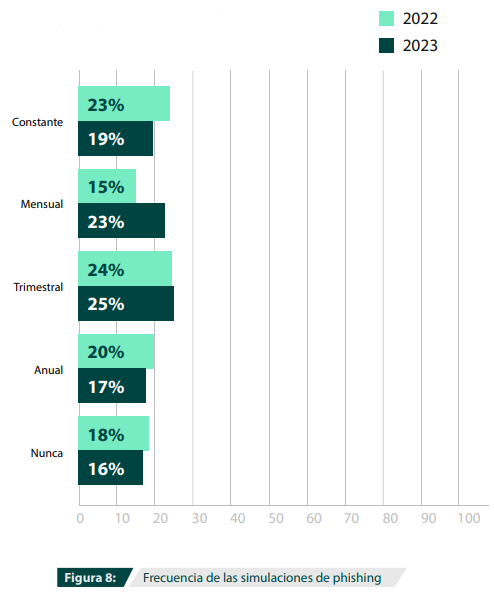

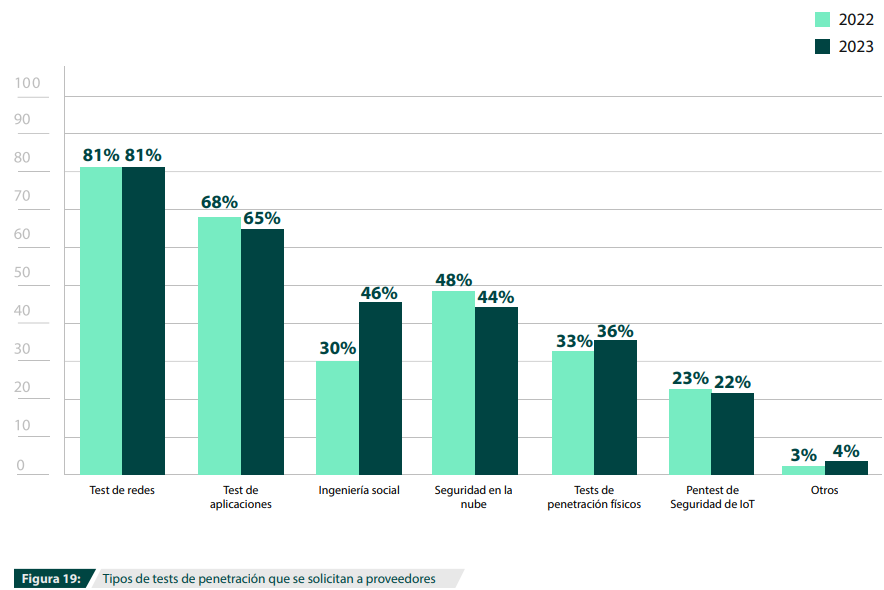

Con esto en mente, fue alentador ver un aumento del 8% en las simulaciones mensuales de phishing (Figura 8), lo cual es una buena cadencia para promover la concienciación constante. Tanto las regulaciones nuevas como las existentes también han subrayado la amenaza que representa el phishing, y el 36% de los encuestados señaló que las iniciativas de Cumplimiento han puesto un mayor énfasis en los tests de ingeniería social (Figura 7). Esto también puede reflejarse en el aumento del 16% en el uso de servicios de tests de terceros para tests de ingeniería social (Figura 19).

La IA generativa hace que los correos electrónicos y mensajes de texto de phishing sofisticados sean la norma, las formas fáciles de detectar ataques como errores ortográficos y gramaticales pronto pueden convertirse en algo del pasado. En cambio, los usuarios deben cuestionar la intención del correo electrónico y si la solicitud tiene sentido. ¿Recibe correos electrónicos de esta persona a menudo? ¿Es así como una aplicación te pide que autentiques tus credenciales? Al ejecutar campañas de simulación de phishing habituales con informes de seguimiento y capacitaciones, las organizaciones pueden fomentar una cultura de escepticismo saludable.

¿Con qué frecuencia realiza su organización simulaciones de phishing?

Frecuencia de los tests de penetración

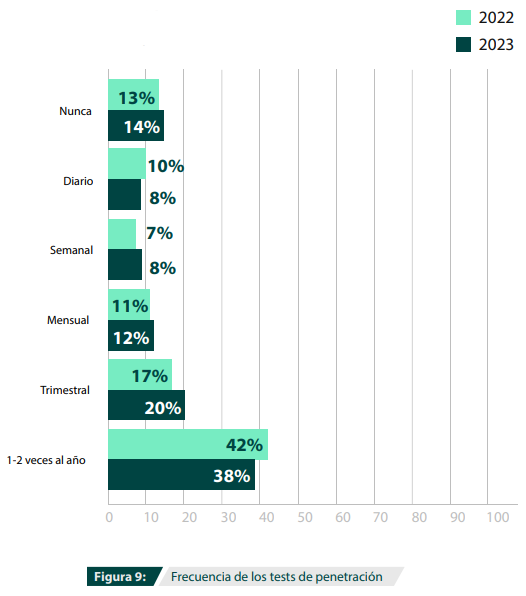

Los resultados de la frecuencia de los tests de penetración se han mantenido constantes. Al igual que en 2022, la mayoría de los encuestados realizan tests de penetración, como máximo, unas pocas veces al año. Si bien ejecutar uno o dos tests de penetración (38%) es mucho mejor que nada (14%) (Figura 9), genera inquietudes acerca de volver a realizar el test. Un test inicial provee orientación sobre la remediación, pero un segundo test es fundamental para garantizar que estas vulnerabilidades se hayan mitigado con éxito. La aplicación incorrecta de un parche puede no solo dejar intacta la vulnerabilidad, sino que también puede abrir nuevas brechas de Seguridad. La validación de la remediación no debe dejarse para la ronda de tests del próximo año. Sin embargo, cuando los recursos son limitados, puede resultar difícil presentar un caso para volver a realizar el test. Esto se alinea con el resultado que indica que los encuestados se enfrentan a desafíos con la falta de seguimiento (58%) de los tests de penetración (Figura 3).

Ejecutar un número insuficiente de tests no es lo ideal, pero ejecutar tests de penetración a diario o incluso semanales puede no ser práctico, ya que requieren tiempo, presupuesto y talento, recursos generalmente escasos. Para ejecutar tests de penetración diarios, es necesario tener un gran equipo de pentesters. Incluso entonces, es probable que solo puedan ejecutar tests de penetración más pequeños en diferentes partes de la infraestructura: ejecutar un test de penetración de gran alcance todos los días sería un desafío difícil. Sin embargo, aunque el 8% de los encuestados informó que realizaban tests de penetración diarios (Figura 9), solo el 50% de esos encuestados tenían equipos internos de más de cinco miembros. Para el otro 50%, es posible que se refieran a la frecuencia con la que se ejecutan los análisis de vulnerabilidades. Las soluciones de gestión de vulnerabilidades suelen estar altamente automatizadas y se pueden programar fácilmente para que se ejecuten diariamente, mientras que los tests de penetración requieren una planificación más avanzada.

Aquellos que ejecutan tests mensuales (12%) o incluso trimestrales (20%) (Figura 9) tienen más probabilidades de haber logrado un equilibrio, teniendo los medios para realizar tests una y otra vez sin ejercer presión sobre los recursos. Sin embargo, la frecuencia de los tests de penetración es un ejemplo perfecto de cómo las prácticas recomendadas chocan con los aspectos prácticos del mundo real. Cada equipo de Seguridad tendrá que determinar sus necesidades teniendo en cuenta los recursos y presupuestos.

¿Con qué frecuencia realiza su organización tests de penetración?

Iniciativas de pentesting internas

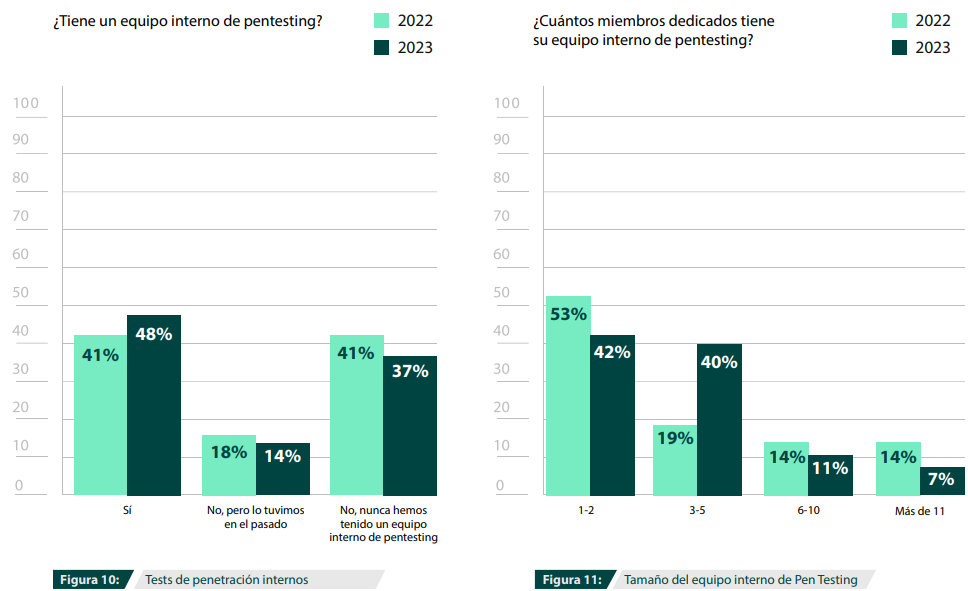

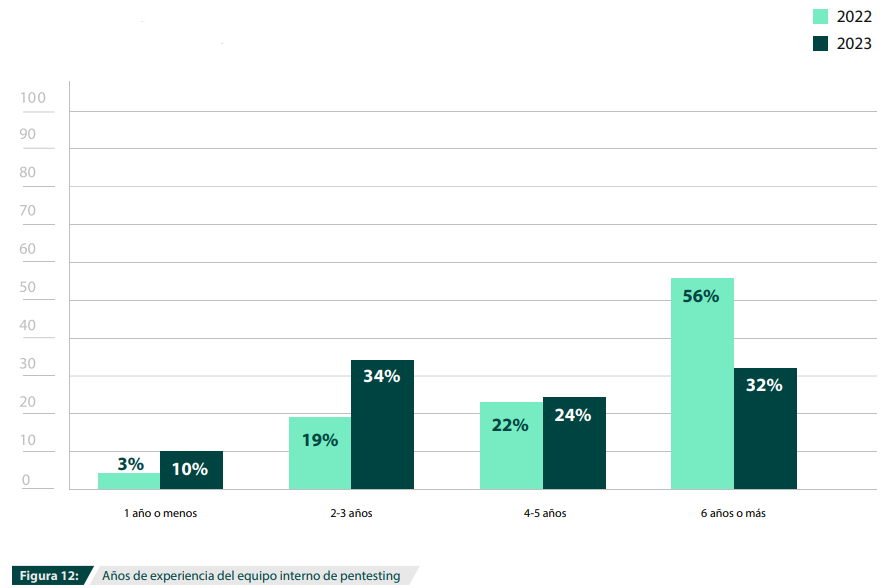

Tener capacidades internas para llevar a cabo tests de penetración puede expandir rápidamente los resultados de dichos tests, lo que permitiría mayor frecuencia y la cobertura de un alcance más amplio de la infraestructura de IT. También garantiza que los cambios en la infraestructura se evalúen de manera más eficiente para garantizar que no se produzcan nuevas brechas de Seguridad. Este año muestra un ligero crecimiento de los resultados internos de los tests de penetración, con un aumento del 7% con respecto al año pasado en el número de encuestados que tienen un equipo interno de Pentesting en su organización (Figura 10).

Curiosamente, el tamaño de los equipos de pentesting parece estar fluctuando, con equipos que crecen y se reducen. Mientras que hay un aumento del 21% en el número de equipos con 3-5 miembros, hay una disminución del 11% en el número de equipos con 1 o 2 miembros y una disminución del 10% en equipos de 6 o más (Figura 11).

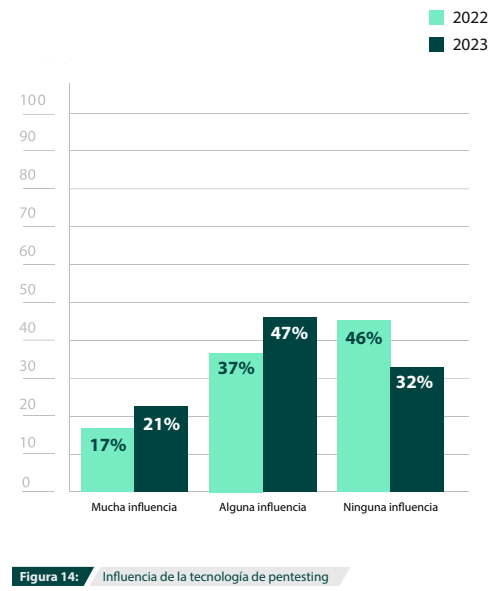

La disminución de equipos más grandes puede ilustrar la brecha de habilidades en Ciberseguridad, que continúa persistiendo. De hecho, según el Estudio de fuerza laboral de Ciberseguridad de 2022 de (ISC)², la brecha de la fuerza laboral de Ciberseguridad ha crecido más del doble que la fuerza laboral con un aumento interanual del 26,2%. En un campo con tantas ofertas de trabajo, no sería raro que hubiera más rotación e inestabilidad en el tamaño del equipo. Las herramientas de pentesting pueden estar ayudando a compensar la brecha de habilidades, con un aumento del 14% en el número de encuestados que mencionaron que la tecnología de pentesting tiene al menos cierta influencia en la decisión de una organización de tener un equipo interno (Figura 14).

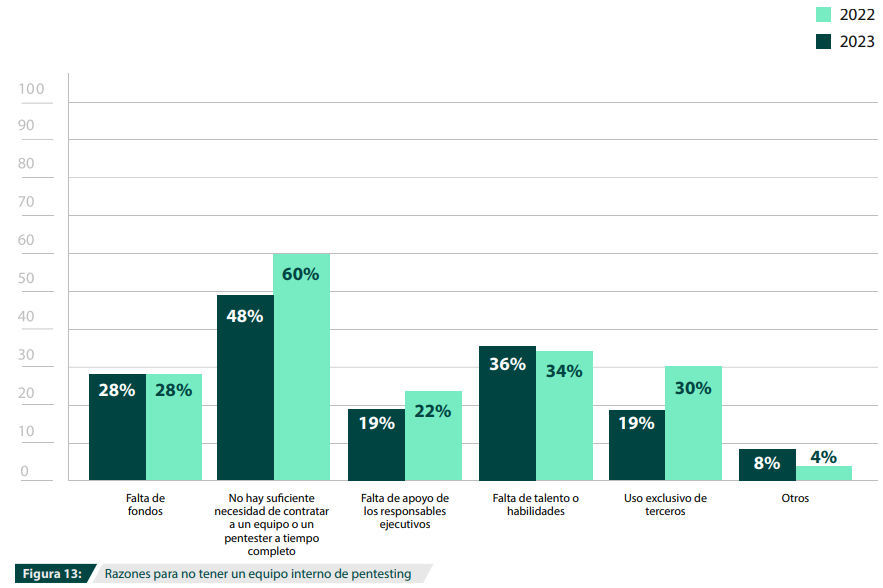

Si bien hubo un aumento en el número de encuestados con equipos internos de pentesting, aún hubo más encuestados que habían perdido su equipo interno que o nunca tuvieron uno. Los motivos de la falta de un equipo interno varían, siendo los principales motivos la falta de necesidad (48%), la falta de talento (36%) y la falta de financiación (28%) (Figura 13). Curiosamente, hay una disminución del 12% en los encuestados que citan una necesidad insuficiente de un equipo de pentesting a tiempo completo. Esto puede reflejar un reconocimiento creciente de la utilidad de los equipos internos de pentesting, o incluso de dichos tests en general.

¿Cuál es el número promedio de años de experiencia que tiene su equipo interno de pentesters?

¿Por qué su organización no tiene un equipo interno de pentesting?

¿Cómo influye la tecnología de pentesting en la decisión de su organización de contar con un equipo interno de pentesters?

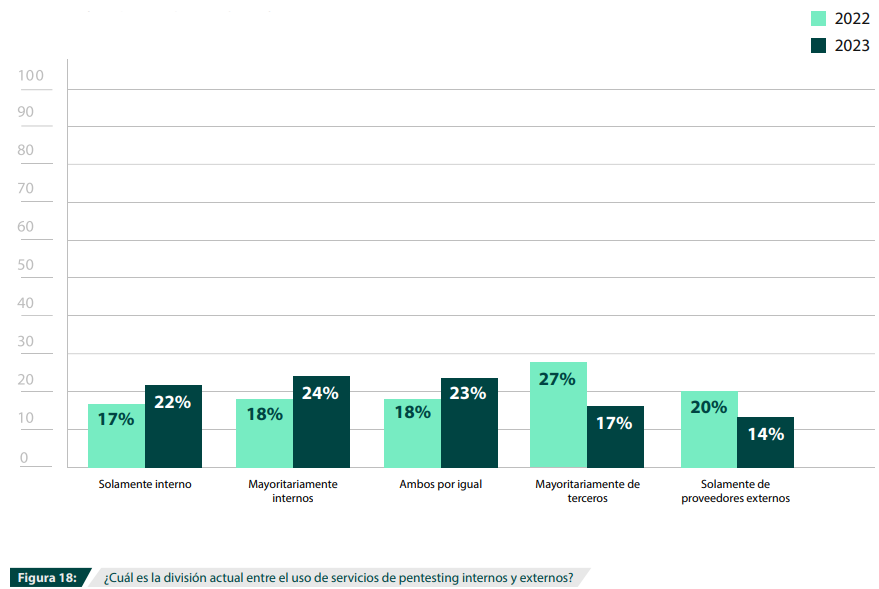

Servicios de terceros

Los equipos de pentesting de proveedores externos siguen siendo un recurso muy popular: el 78% de los encuestados los usan en alguna medida (Figura 18). Sin embargo, hubo un cambio notable que indica una mayor preferencia por las pruebas internas, con una caída del 16% en quienes usaron principalmente o exclusivamente servicios de terceros y un aumento del 13% en quienes usaron todas o la mayoría de los tests internos ( Figura 18). Aunque muchos asumen que un equipo interno está destinado a reemplazar los servicios de terceros, lo ideal es que las organizaciones usen ambos, por lo que era alentador ver incluso un modesto aumento del 5% en aquellos que tienen una división uniforme entre servicios internos y de terceros.

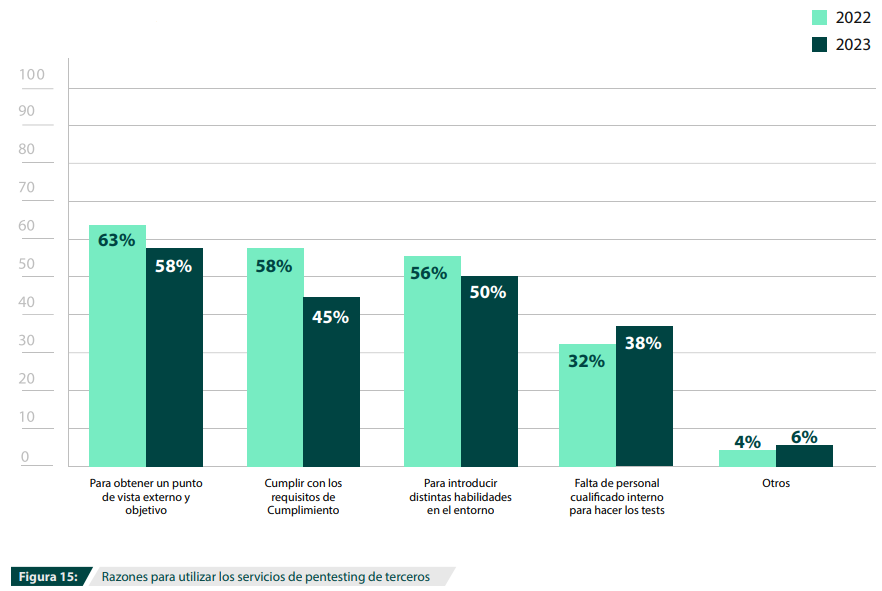

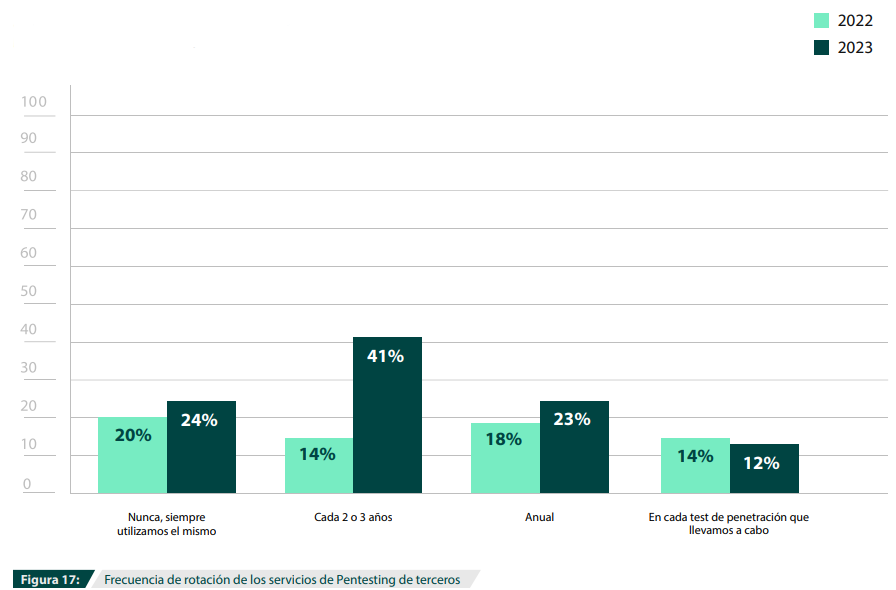

¿Qué hace que una división uniforme sea ideal? Si bien un equipo interno de pentesting puede proporcionar tests regulares y estandarizados, también se familiarizan bastante con el entorno que están evaluando. La razón principal por la que se solicitan los servicios de terceros es por su punto de vista externo y objetivo (58%) (Figura 15). Adicionalmente, dado que los equipos de terceros son especialistas totalmente inmersos que pueden mantenerse actualizados sobre las últimas tendencias y técnicas, también son utilizados con frecuencia para aplicar diferentes conjuntos de habilidades (50%). Querer una evaluación imparcial y una diversidad de habilidades puede ser también uno de los motivos por los que el 76% de las organizaciones tienden a cambiar de servicio al menos cada 2 o 3 años (Figura 17).

Hubo una caída del 13% en el uso de servicios de terceros para el Cumplimiento de normativas. Como se mencionó anteriormente, las regulaciones de Cumplimiento se están expandiendo en número y complejidad, por lo que esto puede ser más bien un reflejo de los equipos que gestionan sus necesidades de Cumplimiento internamente en lugar de subcontratarlas. Muchos asumen equivocadamente que para satisfacer las necesidades de Cumplimiento, se requieren tests de terceros. Sin embargo, este no suele ser el caso. De hecho, PCI DSS, que tiene algunos de los requisitos más explícitos para tests de penetración, no establece que sea necesario un test de terceros. Algunas organizaciones consideran que los servicios de terceros son ideales para determinar las necesidades de Cumplimiento y obtener apoyo estratégico con los tests iniciales. Después, usan herramientas de test de penetración para mantener el Cumplimiento.

Por último, aunque se utilizan con mayor frecuencia para tests de redes (81%) y aplicaciones (65%), vale la pena señalar que el 36% de los encuestados utilizan servicios de terceros para los tests de penetración físicos (Figura 19). Estos tests implican intentar entrar en una instalación física, sistema o red a través de la explotación de vulnerabilidades como puertas, cerraduras, cámaras u otros controles de acceso. Dichas evaluaciones solo pueden ser completadas por terceros, destacando aún más los servicios únicos que pueden proporcionar.

¿Por qué su organización utiliza expertos en pentesting externos?

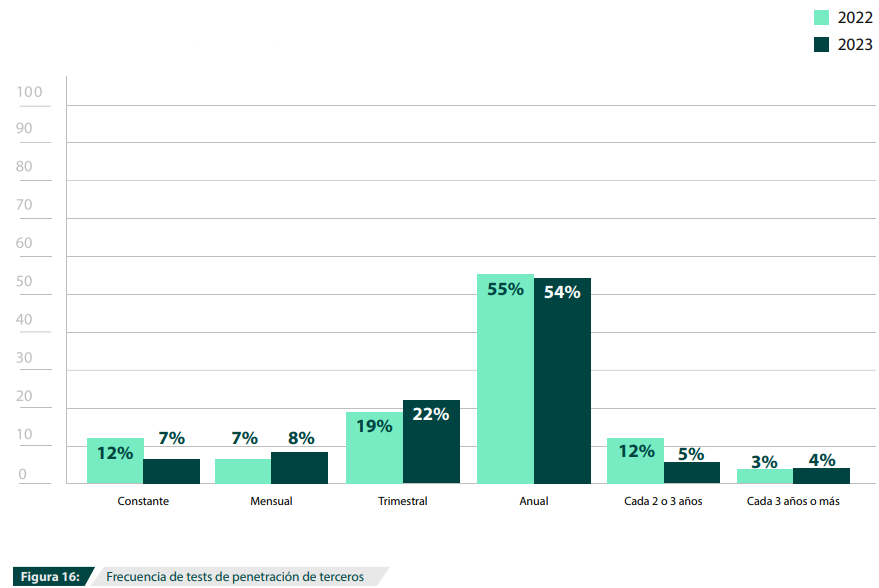

¿Con qué frecuencia realiza tests de penetración con proveedores externos?

¿Con qué frecuencia cambia el servicio de pentesting externo con el que trabaja?

¿Cuál es la división actual entre el uso de recursos de pentesting internos y externos?

¿Qué tipos de tests de penetración se solicitan a proveedores externos?

Otros servicios de evaluación de la Seguridad

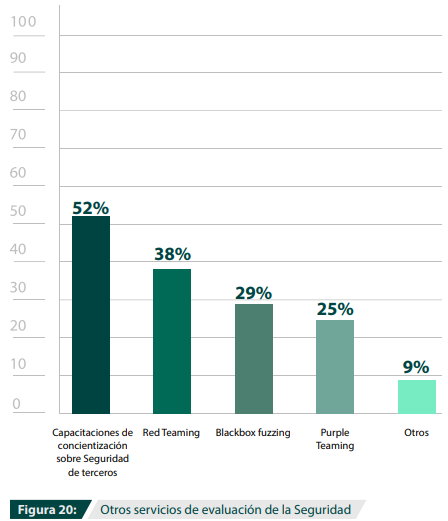

Así como las organizaciones pueden tener soluciones complementarias en su conjunto de herramientas de Seguridad ofensiva, también pueden tener servicios de Seguridad ofensiva adicionales al pentesting. El uso de capacitaciones de concientización sobre Seguridad de terceros (52%) parece ser el más comúnmente implementado (Figura 20). Las capacitaciones de concientización se han convertido en una práctica estándar, y casi todas las regulaciones exigen algún tipo de programa de de concientización sobre Seguridad. Además de ser un requisito de Cumplimiento, los programas de capacitación también se utilizan con frecuencia como seguimiento de las simulaciones de phishing para mejorar la vigilancia.

El Red Teaming también es común, ya que el 38% de los encuestados informa que usa este servicio (Figura 20). Las pruebas de Red Team suelen ser la siguiente capa de Seguridad ofensiva que se agrega después de consolidar un programa de tests de penetración. Estos ejercicios emulan un escenario real, asumiendo el papel ofensivo de un atacante que tendrá que evadir la detección y superar los controles de Seguridad, como el propio equipo de Seguridad de la organización. Si bien el objetivo de un test de penetración es demostrar el potencial de explotación de las vulnerabilidades, el objetivo de un ejercicio de Red Teaming es probar la capacidad de una organización para detectar y responder con éxito a los ataques, de modo que los equipos de Seguridad puedan aprender y mejorar a partir del ejercicio.

¿Usa alguno de estos servicios de evaluación de la Seguridad?

Herramientas de pentesting

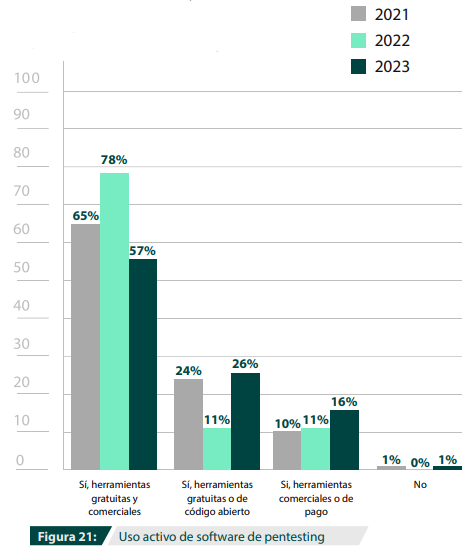

Las herramientas de pentesting son una categoría amplia que puede incluir herramientas especializadas (escáneres de puertos, descifradores de contraseñas o herramientas de inyección de SQL) y herramientas más completas que ofrecen diversas funciones para centralizar el proceso de testeo. Los encuestados usan casi universalmente al menos una herramienta de penstesting de algún tipo, pero ha habido algunos cambios interesantes en el uso de herramientas gratuitas frente a las comerciales. El uso de herramientas comerciales como de código abierto disminuyó un 21%. Mientras tanto, el uso exclusivo de herramientas de código abierto aumentó un 15% y el uso exclusivo de herramientas comerciales aumentó un 5% (Figura 21).

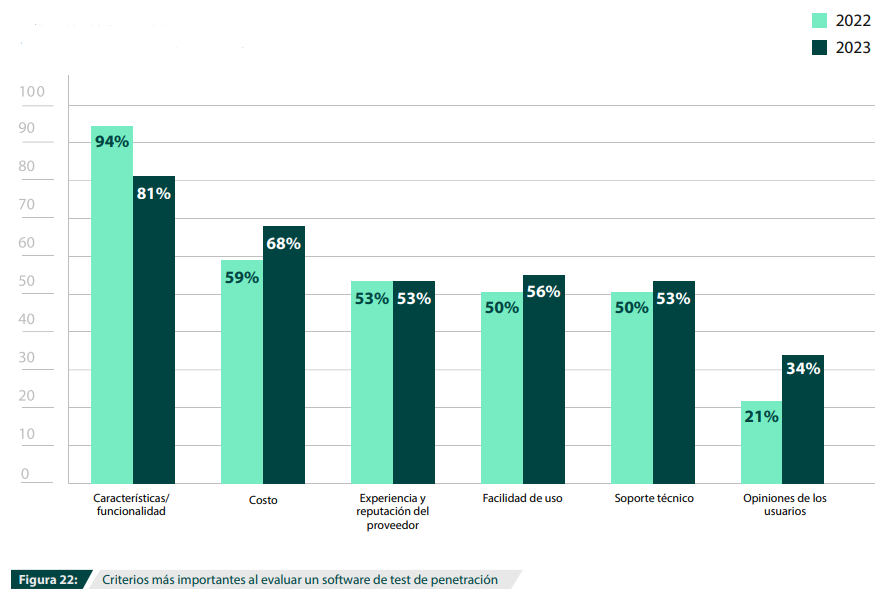

Los números de este año son en realidad más similares a los del estudio de 2021. El estudio de 2022 especuló que el aumento de quienes usan tanto herramientas comerciales como de código abierto y la disminución de quienes usan exclusivamente herramientas gratuitas o de código abierto pueden haber reflejado la recuperación económica después de la recesión de años anteriores, permitiéndoles agregar una o más herramientas comerciales a la biblioteca. Los datos de este año pueden estar mostrando los efectos de la inflación, que se demostró que ha afectado los presupuestos de Ciberseguridad. Esto parece reforzado por el aumento del 9% en el costo como una consideración al evaluar las herramientas de test de penetración de pago (Figura 22).

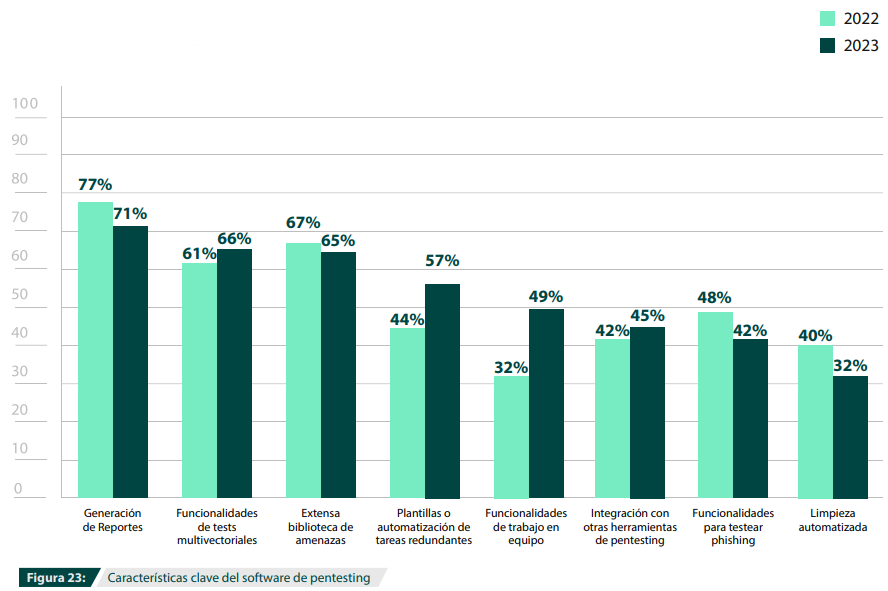

Aunque por debajo del año pasado, a la hora de buscar una herramienta de pentesting de pago, lo que primero se mira son las características y la funcionalidad que ofrecen: el 81% de los encuestados las considera un criterio de evaluación importante (Figura 22). En cuanto a las funciones que buscan, los informes (71%), las capacidades de test multivectorial (66%) y tener una amplia biblioteca de amenazas (65%) siguieron siendo las tres capacidades más buscadas en las herramientas de pentesting de pago. (Figura 23).

Curiosamente, las plantillas y las capacidades de automatización experimentaron un aumento del 13% con respecto al año pasado (Figura 23). Las capacidades de automatización no solo permiten a los evaluadores avanzados dedicar su tiempo a profundizar en problemas más dinámicos, sino que también ayudan a los nuevos evaluadores a ponerse al día al ayudarlos a completar los tests de penetración habituales. Como se mencionó anteriormente, muchas organizaciones solo realizan uno o dos tests al año, lo que puede ser insuficiente. La automatización de los tests de penetración permite a las organizaciones ejecutar pruebas con mayor frecuencia mientras mantienen la eficiencia y sin tener que aumentar drásticamente el número de empleados.

¿Su organización utiliza activamente software o herramientas de pentesting?

¿Qué criterios considera más importantes al evaluar el software de pentesting?

¿Cuáles son las características clave del software o las herramientas de pentesting comerciales o de pago?

Otras soluciones de evaluación de la Seguridad

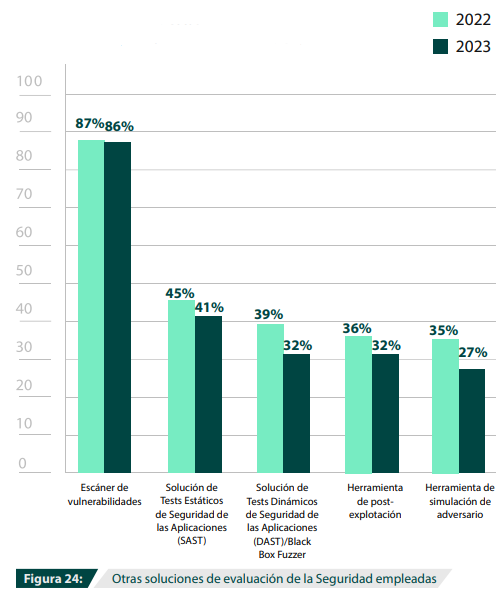

Al adoptar un enfoque de Seguridad ofensivo, se agregarán nuevas soluciones a medida que madure su estrategia. Una pieza fundamental de la Seguridad ofensiva efectiva es un escáner de vulnerabilidades, ya que son una parte fundamental de la gestión de vulnerabilidades. Estas evaluaciones otorgan visibilidad sobre el estado de la Seguridad de una organización de manera regular. Los escaneos automatizados y rutinarios de redes y aplicaciones web identifican y priorizan las debilidades de Seguridad utilizando inteligencia externa. Los tests de penetración se consideran el siguiente paso en el viaje de la gestión de vulnerabilidades, ya que los análisis de vulnerabilidades de datos que proporcionan pueden aumentar los tests de penetración, otorgando información sobre qué vulnerabilidades justifican una investigación adicional. Dado que los encuestados ya han incorporado tests de penetración en sus estrategias, no sorprende que la mayoría de los encuestados (86%) ya tengan escáneres de vulnerabilidad (Figura 24).

Al igual que en 2022, la post-explotación (32%) y la simulación de adversarios (27%) son herramientas significativamente menos comunes. Estas soluciones generalmente solo las usan aquellos que tienen un programa más perfeccionado que puede implementar iniciativas de Red Team. Muchas empresas, en particular las PYMES, no cuentan con un equipo de Seguridad lo suficientemente grande para hacerlo, por lo tanto es mejor que confíen en servicios de terceros. Como se ve en la Figura 13, los desafíos de personal pueden impedir que una organización más grande construya un equipo interno de pentesting, y mucho menos un Red Team. Es posible que otras organizaciones simplemente no se encuentren en esta etapa del proceso de Seguridad, ya que la madurez completa de la Seguridad ofensiva no se puede lograr de la noche a la mañana.

¿Usa alguna de estas otras soluciones tecnológicas de evaluación de la Seguridad?

Consolidación del proveedor

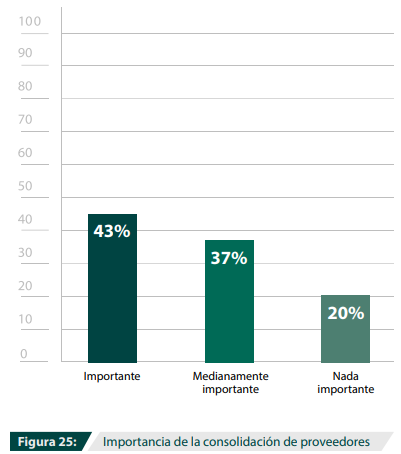

Las infraestructuras de IT continúan expandiéndose tanto en tamaño como en sofisticación; mientras que las organizaciones necesitan más activos y aplicaciones que nunca para ejecutar de manera efectiva las operaciones diarias. La cantidad de proveedores con los que tiene que lidiar una organización no solo puede ser abrumadora de administrar, sino que también puede convertirse en un riesgo de Ciberseguridad. El aumento de proveedores que tienen acceso al entorno puede significar un aumento de potenciales vectores de ataque. Al consolidar proveedores, las organizaciones pueden optimizar las operaciones y limitar la complejidad, lo que reduce la superficie de ataque y simplifica la gestión de riesgos.

La consolidación de proveedores se ha convertido en una estrategia cada vez más popular, incluso para las soluciones de Ciberseguridad, y la mayoría de los encuestados consideran que es medianamente importante (37%) o importante (43%) consolidar proveedores de Seguridad (Figura 25). Con la necesidad de un enfoque de Seguridad en capas, tiene sentido elegir soluciones de un solo proveedor, especialmente aquellas que pueden ofrecer funciones de centralización de plataforma, integración o interoperabilidad, soporte unificado, ahorro de costos, etc.

¿Cuál es la importancia de consolidar los proveedores para las soluciones de Seguridad?

Pentesting en distintos entornos

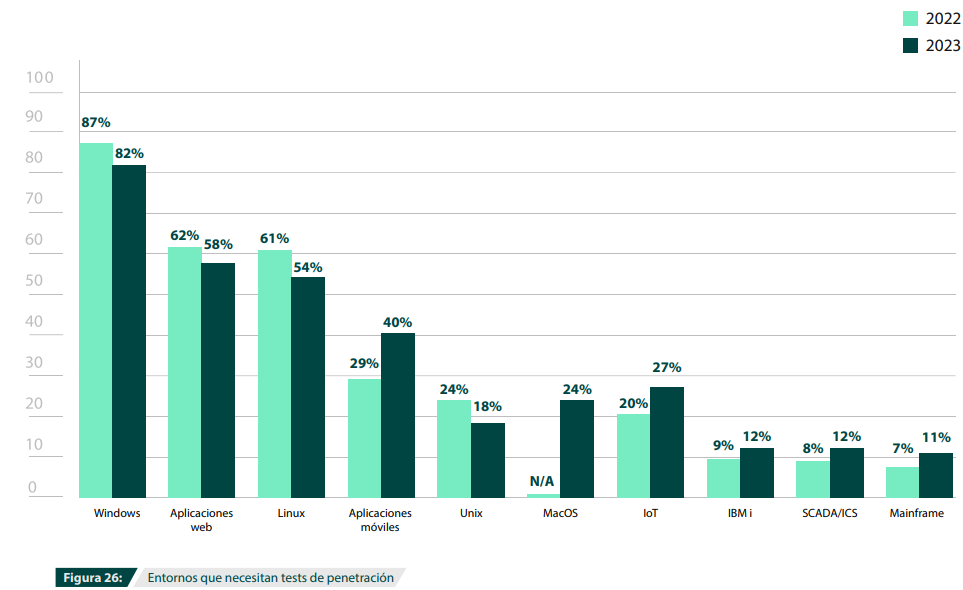

No es de extrañar que Windows (82%), el Sistema Operativo más universal, sea el área que más preocupa a los encuestados a la hora de ejecutar tests (Figura 26). Windows se puede ejecutar en toda una organización, como en las estaciones de trabajo, los servidores y otros activos. Además, Windows Active Directory es el núcleo de la mayoría de las infraestructuras organizacionales, ya que facilita y centraliza la administración de red y sirve como base de datos, almacenando nombres de usuario, contraseñas, permisos y más. Desafortunadamente, esto lo convierte en un objetivo principal para atacantes, ya que cualquier persona que tenga derechos de administrador de dominio en Active Directory tiene la capacidad de acceder, crear o modificar cualquiera de las cuentas principales.

Si bien Windows es el más común, está claro que existe cierto nivel de preocupación acerca de otros Sistemas Operativos, como Linux (54%), Unix (18%) e IBM (12%) (Figura 26), que generalmente solo se usan en servidores de aplicaciones o bases de datos. Si bien el acceso a estos servidores es más limitado y los Sistemas Operativos han tenido durante mucho tiempo la reputación de ser seguros, de ninguna manera son inmunes a un ataque. El almacenamiento de datos críticos y confidenciales también los convierte en un objetivo, por lo que es aconsejable que las organizaciones los incluyan en el alcance de los tests de penetración.

Un cambio digno de mención con respecto al año pasado es un aumento del 11% en los tests de penetración para dispositivos móviles (Figura 26). 2022 vio una cantidad récord de ataques a smartphones, lo que puede haber llevado a más organizaciones a determinar el estado de su propia Seguridad móvil. Los entornos móviles son particularmente vulnerables, ya que son susceptibles a múltiples tipos de ataques de phishing, incluidos los ataques de vishing (phishing de voz), smishing (phishing de SMS) y quishing (phishing de código QR). Además, a medida que la Autenticación Multifactor se vuelve más universal, los teléfonos se utilizan cada vez más como medio de autenticación. Los atacantes ahora están utilizando ataques de “intercambio de SIM” para obtener acceso temporal a un teléfono y acceder o desviar mensajes con códigos de acceso de autenticación. Con métodos de ataque como estos, las organizaciones hacen bien en incorporar tests de penetración para dispositivos móviles, en particular campañas de phishing.

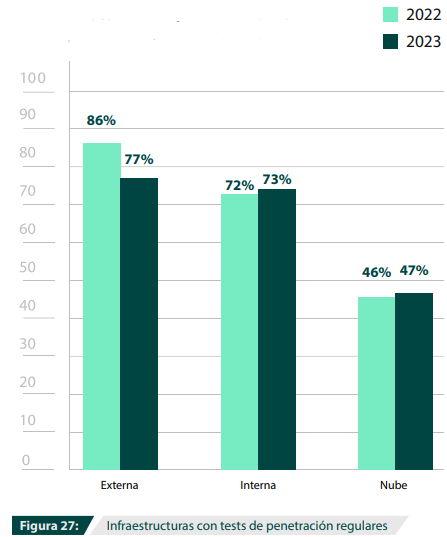

Las infraestructuras en la nube experimentaron un aumento similar en los ataques en 2022, casi el doble que en 2021. Desafortunadamente, se siguen haciendo menos tests a las infraestructuras en la nube (47%) que a las infraestructuras internas y externas (Figura 27). A medida que incrementan los recursos y servicios que se basan en la nube, es posible que las organizaciones deban reconsiderar sus estrategias de tests para incorporar más evaluaciones de Seguridad en la nube.

¿Qué entornos o Sistemas Operativos le preocupan más a la hora de ejecutar tests de penetración?

¿En qué infraestructura ejecuta regularmente tests de penetración (al menos una vez al año)?

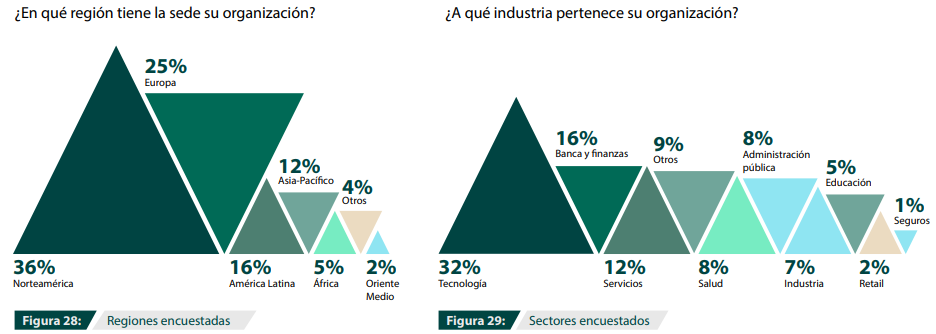

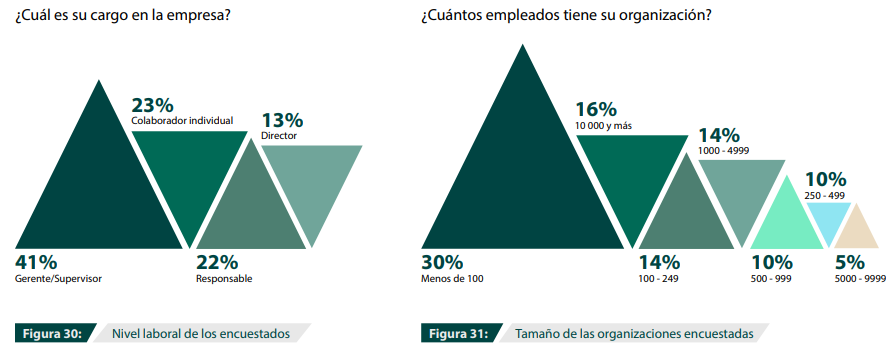

Datos demográficos

Este informe se basa en los resultados de una encuesta enfocada en presentar una imagen precisa de las cuestiones de Ciberseguridad que abordan los tests de penetración, cómo los implementan las diferentes organizaciones y los desafíos en la creación y administración de un programa de pentesting. Han participado del informe profesionales de la Ciberseguridad de todo el mundo, con encuestados que representaban una muestra representativa diversa de sectores, tamaños de empresa, niveles de trabajo y región.

Conclusión

El objetivo de esta encuesta fue tener visibilidad sobre cómo los profesionales de la Ciberseguridad utilizan los tests de penetración. Los resultados revelaron la amplia gama de formas en la que las empresas realizan tests de penetración y los elementos que dan forma a cómo lo hacen. Las organizaciones tienen muchas opciones para elegir cuando elaboran un enfoque de test de penetración, lo que puede parecer desalentador. Se necesita una evaluación cuidadosa para determinar qué tests ejecutar, con qué frecuencia y si deben realizarse internamente o por un tercero. Afortunadamente, la variedad de opciones también es lo que permite a las organizaciones de todos los tamaños y sectores escoger una estrategia que se adapte a sus necesidades y recursos.

A pesar del reconocimiento de la importancia de los tests de penetración, el desafío de la limitación de recursos continúa. Aunque existen herramientas innovadoras que pueden ayudar a reducir las limitaciones de recursos y la brecha de habilidades, las organizaciones también tendrán que tomar decisiones difíciles sobre qué partes de su entorno necesitan más evaluación.

Los programas de pentesting no están exentos de obstáculos, pero los beneficios de incorporar esta práctica de Seguridad proactiva demuestran que valen la pena. Desde la gestión de vulnerabilidades hasta los requisitos normativos, los tests de penetración ayudan a reducir el riesgo y elevan continuamente la Seguridad de un entorno de IT al proporcionar instrucciones sobre cómo cerrar las brechas de Seguridad o cumplir con las normas. Lo que es más importante, los tests de penetración ayudan a reducir el riesgo de incidentes que ponen en juego las finanzas, la eficiencia y la confianza de las organizaciones.

Sobre Fortra

Fortra es una empresa de Ciberseguridad como ninguna otra. Creamos un futuro más simple y sólido para nuestros clientes. Nuestro equipo de expertos junto con el mejor portfolio de soluciones integradas y escalables aportan equilibrio y control a organizaciones en todo el mundo. Somos impulsores del cambio positivo y su aliado de confianza para darle tranquilidad en cada paso de su camino de Ciberseguridad. Conozca más en fortra.com.